Microsoft Defender для конечной точки

Применяется к: Configuration Manager (текущая ветвь)

Endpoint Protection может помочь управлять и отслеживать Microsoft Defender для конечной точки. Microsoft Defender для конечной точки помогает предприятиям обнаруживать, исследовать и реагировать на расширенные атаки в своих сетях. Политики диспетчера конфигурации могут помочь вам на борту и отслеживать Windows 10 или более поздних клиентов.

Предварительные требования

Поддерживаемые клиентские операционные системы

Вы можете на борту следующих операционных систем:

О перенаправлении в Microsoft Defender для конечной точки с помощью диспетчера конфигурации

Различные операционные системы имеют различные потребности для вклиниации в Microsoft Defender для конечной точки. Windows 8.1 и другим устройствам операционной системы на уровне ниже уровня необходимо иметь на борту клавишу Workspace и ID рабочей области. Устройствам с высоким уровнем, например Windows Server версии 1803, необходим файл конфигурации для бортовой настройки. Диспетчер конфигурации также устанавливает Microsoft Monitoring Agent (MMA) при необходимости с помощью бортовых устройств, но не обновляет агент автоматически.

Операционные системы высокого уровня включают в себя:

Операционные системы на уровне ниже:

Когда вы включаете устройства в Microsoft Defender для конечной точки с помощью Configuration Manager, вы развертываете политику Defender в целевой коллекции или нескольких коллекциях. Иногда целевая коллекция содержит устройства с любым числом поддерживаемых операционных систем. Инструкции по включению этих устройств зависят от того, ориентирована ли на коллекцию устройств с операционными системами, которые только на уровне, или если в коллекцию также входят клиенты на более высоком уровне.

Если в вашей целевой коллекции содержатся устройства с уровнем ниже уровня, и вы используете инструкции для вовсю использовать только устройства высокого уровня, то устройства на уровне ниже не будут на борту. Необязательный ключ Рабочей области и поля ID рабочего пространства используются для включательных устройств на уровне, но если они не включены, политика не будет работать для клиентов на уровне ниже.

В Configuration Manager 2006 или ранее:

Onboard devices with any supported operating system to Microsoft Defender for Endpoint (recommended)

Вы можете использовать все поддерживаемые операционные системы в Microsoft Defender для конечной точки, предоставив диспетчеру конфигурации файл конфигурации, ключ Workspace и ID рабочего пространства.

Получите файл конфигурации, ID рабочего пространства и ключ рабочего пространства

Выберите Параметры, а затем выберите «Onboarding» в заголовке Endpoints.

Для операционной системы выберите Windows 10 и 11.

Выберите Microsoft Endpoint Configuration Manager ветвь, а затем для метода развертывания.

Нажмите кнопку Скачать пакет.

Скачайте сжатый архив (.zip) и извлеките содержимое.

Выберите Параметры, а затем выберите «Onboarding» под заголовком Управление устройствами.

Для операционной системы выберите Windows 7 SP1 и 8.1 или Windows Server 2008 R2 Sp1, 2012 R2 и 2016 из списка.

Скопируйте значения для ключа рабочей области и ИД рабочего пространства из раздела Настройка подключения.

Файл конфигурации Microsoft Defender для конечной точки содержит конфиденциальные сведения, которые должны быть защищены.

На борту устройств

В консоли Configuration Manager перейдите к политикам atP assets and Compliance > Endpoint Protection > Microsoft Defender.

Выберите Создать политику ATP защитника Майкрософт, чтобы открыть мастер политики.

Введите имя и описание для политики Microsoft Defender для конечной точки и выберите onboarding.

Поставляем клавишу Workspace и ID рабочего пространства, а затем нажмите кнопку Далее.

Укажите образцы файлов, которые собираются и делятся с управляемых устройств для анализа.

Просмотрите сводку и завершите мастер.

Щелкните правой кнопкой мыши созданную политику, а затем выберите Развертывание, чтобы нацелить политику Microsoft Defender для конечных точек для клиентов.

На борту устройств, работающих только на уровне операционных систем в Microsoft Defender для Endpoint

Для работы с microsoft Defender для конечной точки клиентам требуется файл конфигурации для бортовой настройки. Операционные системы высокого уровня включают в себя:

Если в вашей целевой коллекции содержатся как устройства высокого уровня, так и устройства на уровне ниже уровня, или если вы не уверены, используйте инструкции для бортовых устройств, работающих с любой поддерживаемой операционной системой (рекомендуется).

Получите файл конфигурации для устройств с высоким уровнем

На борту устройств с высоким уровнем

Отслеживать

В консоли Configuration Manager перейдите по безопасности мониторинга и выберите > ATP Microsoft Defender.

Просмотрите панель мониторинга Microsoft Defender для конечной точки.

Состояние onboarding агента ATP Защитника Майкрософт: количество и процент управляемых клиентских компьютеров с активной политикой Microsoft Defender для конечных точек

Microsoft Defender ATP Agent Health: Процент клиентов компьютеров, сообщив о состоянии их агента Microsoft Defender для конечных точек

Состояние агента. Системная служба агента в Windows не запущена

Создание файла конфигурации offboarding

Выберите Параметры, а затем выберите Offboarding под заголовком Endpoint.

Выберите Windows 10 и 11 для операционной системы и Microsoft Endpoint Configuration Manager текущей ветви, а затем для метода развертывания.

Скачайте сжатый архив (.zip) и извлеките содержимое. Файлы offboarding действительны в течение 30 дней.

В консоли Configuration Manager перейдите к политикам atP в области активов и соответствия требованиям Endpoint Protection Microsoft Defender и выберите Создать политику > > ATP защитника Майкрософт. Откроется мастер политик.

Введите имя и описание для политики Microsoft Defender для конечной точки и выберите Offboarding.

Просмотрите сводку и завершите мастер.

Выберите Развертывание, чтобы нацелить политику Microsoft Defender для конечных точек для клиентов.

Файлы конфигурации Microsoft Defender для конечной точки содержат конфиденциальную информацию, которая должна быть защищена.

Новый уровень защиты для бизнеса

Windows 10 изначально создавалась как самая безопасная платформа. С помощью Credential Guard, Device Guard, Windows Hello и защита корпоративных данных Windows 10 обеспечивает исключительно высокий уровень безопасности. Защитник Windows — наша бесплатная служба для защиты от вредоносных программ — изо дня в день следит за безопасностью почти 300 млн устройств. И с каждым месяцем защита Windows становится все совершеннее: когда в ней обнаруживается хоть малейшая брешь, на помощь тут же приходит Центр обновления.

Благодаря повышенному вниманию к безопасности новая ОС пользуется высоким спросом среди корпоративных клиентов. Мы с радостью наблюдаем за тем, как быстро переходят на Windows 10 клиенты с самыми высокими требованиями: Министерство обороны США, где Windows 10 уже в этом году появится на 4 млн устройств во всех родах войск, и NASCAR, и Virgin Atlantic, и учебные заведения во всем мире.

Сегодня мы выходим на новый уровень защиты для корпоративных клиентов и объявляем о запуске службы Advanced Threat Protection для Защитника Windows.

Кибератаки становятся все более изощренными

Сегодняшним киберпреступникам дерзости не занимать. Они действуют в хорошо организованных группах, которые могут работать даже на государства; процветают кибершпионаж и кибертеррор. Вооружившись изощренными методиками, такими как социальная инженерия и уязвимости нулевого дня, они в состоянии взломать даже самые защищенные корпоративные сети. В одном только 2015 году стало известно о тысячах подобных атак. Мы выяснили, что предприятия обнаруживают нарушение безопасности не раньше, чем через 200 дней после начала атаки, и еще 80 дней требуется, чтобы устранить ее последствия. То есть у злоумышленников достаточно времени, чтобы учинить в корпоративной сети настоящий хаос, воруя данные, ставя под угрозу конфиденциальность и разрушая доверие клиентов. Подобные атаки обходятся бизнесу все дороже: в среднем каждый инцидент наносит компании ущерб 12 млн долларов, не говоря уже о последствиях для ее репутации.

Раз подходы злоумышленников эволюционируют, средства защиты для корпоративных клиентов не должны отставать. Наши заказчики согласны с этим: 90 % опрошенных ИТ-директоров заявили, что им требуется полноценное решение для расширенной защиты от угроз, позволяющее быстрее выявлять атаки с помощью комплексной аналитики и предлагающее практические меры по устранению их последствий.

Advanced Threat Protection для Защитника Windows: обнаружение, изучение, реагирование

Чтобы защитить корпоративных клиентов, мы разрабатываем Advanced Threat Protection для Защитника Windows — новую службу, которая поможет обнаруживать и изучать изощренные атаки на сети компаний, а также эффективно реагировать на них. Это решение, основанное на существующих методах защиты в Windows 10, предлагает дополнительный уровень защиты от угроз после нарушения целостности сети. Сочетая клиентские технологии, встроенные в Windows 10, с облачными, оно позволит обнаруживать угрозы, сумевшие обойти другие средства защиты. Кроме того, предприятие получит всю нужную информацию, чтобы изучить брешь в различных конечных точках, и будет иметь рекомендации по устранению последствий атаки.

Что делает служба Advanced Threat Protection для Защитника Windows

Обнаруживает атаки и сообщает о том, кто и что сделал и почему атака стала возможной. Аналитика угроз высокого уровня использует крупнейшую в мире сеть датчиков, признанные технологии расширенной защиты от угроз, а также знания экспертов Microsoft и компаний-партнеров.

Служба Advanced Threat Protection для Защитника Windows работает на базе датчиков поведения Windows, облачной аналитики, аналитики угроз и интеллектуального графа Microsoft. Масштабный граф, анализируя данные больших объемов, выявляет аномалии в их поведении. Это становится возможным благодаря обезличенной информации, поступающей более чем с 1 млрд устройств Windows. Кроме того, в графе ежедневно индексируется 2,5 трлн URL-адресов, выполняется 600 млн интернет-запросов о репутации и обезвреживается более 1 млн подозрительных файлов.

Затем с этими данными работают эксперты мирового класса и энтузиасты со всего мира, которые обладают особыми знаниями и технологиями для обнаружения атак.

Дает рекомендации по реагированию на атаки.На основе данных по безопасности от новой службы можно с легкостью отслеживать оповещения, исследовать сеть на признаки атаки, изучать действия злоумышленников на конкретных устройствах и получать подробные сведения о размещении файлов во всей организации, а также получать рекомендации по реагированию.

Используя модель машины времени, служба Advanced Threat Protection для Защитника Windows изучает состояние компьютеров и их активность за последние шесть месяцев, чтобы выявить закономерности, и выводит информацию на наглядной временной шкале. Вам больше не придется изучать обычные журналы событий, пытаясь найти в них те записи, которые относятся к определенному процессу, файлу, URL-адресу или сетевому подключению для определенного компьютера или целого предприятия.

А облачная служба обезвреживания файлов позволяет отправлять файлы и URL-адреса на изолированные виртуальные машины для более глубокой проверки. В будущем Advanced Threat Protection для Защитника Windows также будет включать средства для устранения последствий на затронутых конечных точках.

Дополняет решения Microsoft для обнаружения угроз повышенной сложности. Поскольку служба Advanced Threat Protection для Защитника Windows предустановлена в Windows 10, она будет постоянно обновляться, и вам не придется отдельно тратиться на ее развертывание. Она работает на облачном сервере, а значит, вам не понадобится локальная серверная инфраструктура или постоянная техническая поддержка. Новое решение дополняет службы защиты электронной почты, такие как служба Advanced Threat Protection для Office 365 и Microsoft Advanced Threat Analytics.

500 000 конечных точек уже под защитой

Разрабатывая Windows 10, мы учитывали мнения и пожелания миллионов участников программы предварительной оценки Windows. Точно так же при создании новой службы мы общались с корпоративными клиентами, стремясь найти решение самых острых проблем безопасности (изучение атак без ущерба для ежедневной деятельности и т. п.) и тестируя решение в их средах. Advanced Threat Protection для Защитника Windows уже доступна для клиентов по программе раннего внедрения из различных регионов и отраслей во всей сети Microsoft. На сегодняшний день это одна из крупнейших служб расширенной защиты от угроз.

Что думают о новой службе клиенты

«Кибербезопасность — это моя главная забота: прежде всего мне нужно защитить все конечные точки в своей организации. Advanced Threat Protection для Защитника Windows уникальна тем, что благодаря ей легко узнать о происходящем в каждой конечной точке. Другие решения этого не могут». Грег Петерсен (Greg Petersen), директор по ИТ-безопасности, Avanade

«Нам необходимо сразу несколько уровней защиты, и Advanced Threat Protection для Защитника Windows хорошо вписывается в нашу стратегию. Глобальная выборка, которая есть только в решениях Microsoft, помогает обнаружить подозрительное поведение компьютеров и вовремя предупредить об этом. Так повышается защищенность наших компьютеров и сети». Фран де Ханн (Fran De Hann), старший консультант по безопасности, Pella Windows

Развернув Advanced Threat Protection для Защитника Windows, мы сразу же узнали о нескольких критических уязвимостях в нашей сети и немедленно приняли меры для их устранения, а также обновили свои политики безопасности». Хенрик Педерсен (Henrik Pedersen), ИТ-менеджер, TDC Hosting, Дания

Обновитесь до Windows 10 уже сейчас, чтобы получить доступ к самым современным функциям безопасности и опробовать службу Advanced Threat Protection для Защитника Windows, когда она выйдет для широкой аудитории (уже в этом году). И мы с нетерпением ждем этого момента.

*Терри Майерсон (Terry Myerson), исполнительный вице-президент, Windows and Devices Group

Теперь я тебя вижу: выявление бесфайловых вредоносных программ

Злоумышленники твердо намерены применять для обхода средств защиты все более сложные методы. Использование бесфайловых вредоносных программ повышает незаметность и эффективность атаки. В прошлом году бесфайловые методы применялись в ходе двух крупномасштабных кампаний по распространению программ-вымогателей (Petya и WannaCry).

В основе бесфайловых атак лежит простая идея: если на устройстве уже имеются средства, способные выполнить задачи злоумышленника (например, PowerShell.exe или wmic.exe), то зачем размещать на нем специальные программы, которые могут быть распознаны как вредоносные? Если злоумышленник сможет перехватить управление процессом, запустить в пространстве памяти такого процесса свой код и использовать его для вызова средств, которые уже имеются на устройстве, обнаружить атаку будет сложнее.

Успешное применение данного подхода с использованием локальных ресурсов представляет собой сложную задачу. Помимо прочего, злоумышленникам необходимо решить проблему сохраняемости. При выключении питания информация в памяти не сохраняется, и, если файлы не записаны на диске, перед злоумышленниками встает вопрос: как обеспечить автозапуск своего кода и сохранить контроль над скомпрометированной системой после перезагрузки?

Misfox: бесфайловая угроза для сетей

Справка

Количество обнаружений Misfox средствами Windows Defender Antivirus в II квартале 2017 года по сравнению с I кварталом того же года выросло более чем в два раза.

Группа Microsoft по реагированию на инциденты исследовала компьютеры в сети, обнаружила целевые импланты и проанализировала степень компрометации. Клиент использовал известный сторонний антивирусный продукт, который был установлен на большинстве компьютеров. Несмотря на обновление с последними версиями сигнатур, антивирус не обнаружил ни один из целевых имплантов.

Также исследователи Microsoft узнали, что злоумышленники дважды пытались зашифровать файлы при помощи программы-вымогателя. К счастью, эти попытки не удались. Как выяснилось, угроза уничтожить сеть представляла собой «план Б» по извлечению прибыли из атаки на случай, если «план А» не сработает.

Более того, исследователи также обнаружили, что злоумышленники скрытно присутствовали в сети уже минимум семь месяцев, используя для этого два разных канала.

Пора отключать PowerShell?

Нет. PowerShell — это мощный и безопасный инструмент, который важен для многих функций системы и ИТ-инфраструктуры. Используемые злоумышленниками вредоносные сценарии PowerShell являются последствием внедрения вредоносных программ и могут быть реализованы только после осуществления первичной компрометации. Злонамеренное использование PowerShell — симптом атаки, которая началась с других вредоносных действий, таких как использование уязвимостей программного обеспечения, применение методов социальной инженерии или хищение учетных данных. Поэтому нужно не дать злоумышленникам использовать PowerShell в своих целях. О том, как обеспечить такую защиту, читайте дальше.

Вторым инструментом оказалась бесфайловая вредоносная программа под названием Misfox. При выполнении в памяти Misfox делала следующее:

Бесфайловые методы

Misfox представляет собой пример того, как в последовательность этапов кибератаки могут быть встроены бесфайловые компоненты. Злоумышленники используют разные бесфайловые методы, которые затрудняют обнаружение вредоносных имплантов. Среди них:

Способы защиты от бесфайловых вредоносных программ в Microsoft 365

Совет

Наряду со специальными средствами защиты от бесфайловых атак Windows 10 включает и другие технологии безопасности нового поколения для противодействия атакам в целом. Например, Windows Defender Application Guard позволяет остановить загрузку и запуск вредоносных программ (как бесфайловых, так и иных) через Microsoft Edge и Internet Explorer. Подробнее о функциях безопасности и управления Microsoft 365, представленных в обновлении Windows 10 Fall Creators Update, вы можете прочитать здесь.

Windows Defender Antivirus

Windows Defender Antivirus (WDAV) блокирует подавляющее большинство вредоносных программ при помощи общих, эвристических и поведенческих методов обнаружения, используя как локальные, так и облачные модели машинного обучения. Windows Defender Antivirus обеспечивает защиту от вредоносного ПО за счет следующих возможностей:

Windows Defender Exploit Guard

Windows Defender Exploit Guard (WDEG) — это новый набор функций для защиты от вторжения на уровне хостов, который помогает уменьшить уязвимую зону, блокируя широкий спектр векторов атаки на устройство. Для остановки бесфайловых атак используются следующие способы:

Совет

В дополнение к техническим средствам контроля важен также эффективный административный контроль сотрудников и процессов. Чтобы использовать на удаленном компьютере бесфайловые техники с применением сценариев PowerShell и инструментария WMI, злоумышленнику необходим привилегированный доступ к такому компьютеру. Такой доступ можно получить, если применяются недостаточно безопасные методы администрирования (например, настройка выполнения службы Windows в контексте учетной записи администратора домена), которые позволяют похитить учетные данные. Подробнее об обеспечении безопасности привилегированного доступа читайте здесь.

Windows Defender Application Control

Windows Defender Advanced Threat Protection

Служба Windows Defender Advanced Threat Protection (WDATP) — это интегрированная платформа средств защиты рабочих мест (Windows Endpoint Protection, EPP) и средств обнаружения атак на конечные точки и реагирования на эти атаки (Endpoint Detection and Response, EDR). Если безопасность системы уже нарушена, ATP оповещает пользователей компании об изощренных атаках повышенной сложности на устройства и корпоративные сети, которые не удалось предотвратить при помощи других профилактических средств защиты. Для обнаружения таких атак служба использует подробные данные из глобальных систем безопасности, расширенный анализ поведения и машинное обучение. Она позволяет обнаружить бесфайловые вредоносные программы несколькими способами:

Браузер Microsoft Edge

Согласно результатам независимого эксперта в сфере безопасности NSS Labs, браузер Microsoft Edge блокирует больше фишинговых сайтов и вредоносного ПО, использующего методы социальной инженерии, чем другие браузеры. Microsoft Edge противодействует бесфайловым атакам благодаря функциям защиты от произвольного кода, которые блокируют выполнение произвольного кода, включая вредоносные библиотеки DLL. Это помогает избежать атак с рефлексивным внедрением библиотек DLL. Кроме того, Microsoft Edge предоставляет широкий набор средств защиты от бесфайловых и иных угроз благодаря интеграции Windows Defender Application Guard и технологии Windows Defender SmartScreen.

Заид Арафех (Zaid Arafeh)

Старший менеджер программы, исследовательская группа Windows Defender

Первоисточник

Windows Defender Advanced Threat Protection — что это за программа и нужна ли она? (MsSense.exe)

Сегодня мы поговорим о программе Windows Defender Advanced Threat Protection — узнаем что она из себя представляет, зачем нужна. Поехали!

Windows Defender Advanced Threat Protection — что это?

Windows Defender Advanced Threat Protection (ATP) — агент защитника Windows, представляющий единую платформу превентивной защиты, обнаружения взломов, автоматического изучения и устранения (так понимаю угроз). Вот такая официальная информация содержится на сайте Майкрософт.

Если короткой — Windows Defender Advanced Threat Protection это некий компонент виндовского защитника, обеспечивающий дополнительную защиту.

Также на офф сайте сказано — этот агент защищает ваш бизнес от сложных угроз. Возможно данная защита больше направлена на коммерческие ПК, чем на домашние. Например этой защитой пользуются компании DB Schenker, Metro CSG, Emirates Airlines, MSC Mediterranean Shipping Company и другие компании. Разумеется все довольны, их отзывы есть на офф сайте Microsoft.

Основные возможности

Давайте попробуем понять основные возможности этой защиты — просто инфа в интернете как бы есть, но она раскидана и расплывчата. Я буду опираться на офф сайт Microsoft.

Это только основные возможности. О всех писать нет смысла — не всем они будут понятны, разве что только системным администраторами. Смотря что умеет эта защита, можно делать вывод — она точно излишня для домашних, обычных юзеров. Вирусы, которым способна дать отпор данная защита — просто не водятся на обычных ПК.

| Семейство | Название |

|---|---|

| Windows Servers | Windows Server 2016, Windows Server 2012 R2 |

| Поддерживаемые версии Windows | Windows 10, Windows 8.1, Windows 7 SP1 |

| Другие платформы (через партнеров) | Android, iOS, macOS, Linux |

В общем ребята — не вижу смысла вас дальше грузить этой инфой. Думаю всем все понятно — Windows Defender Advanced Threat Protection это инструмент, направлен на обеспечение повышенной безопасности, которая нужна больше бизнесу, чем обычному домашнему ПК. Кроме бизнеса, может использовать думаю в:

Снова вывод — используется там, где данные на ПК имеют особую ценность. То есть даже вы дома можете использовать эту защиту, если у вас.. например мега ценная инфа финансового характера.

Windows Defender Advanced Threat Protection — внешний вид

Давайте посмотрим на эту программу — ее внешний вид, интерфейс.

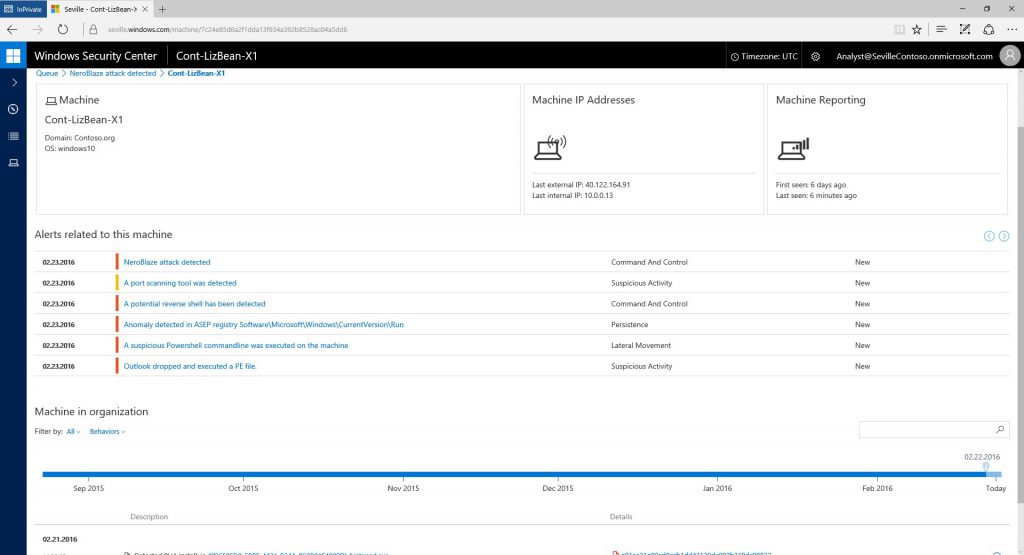

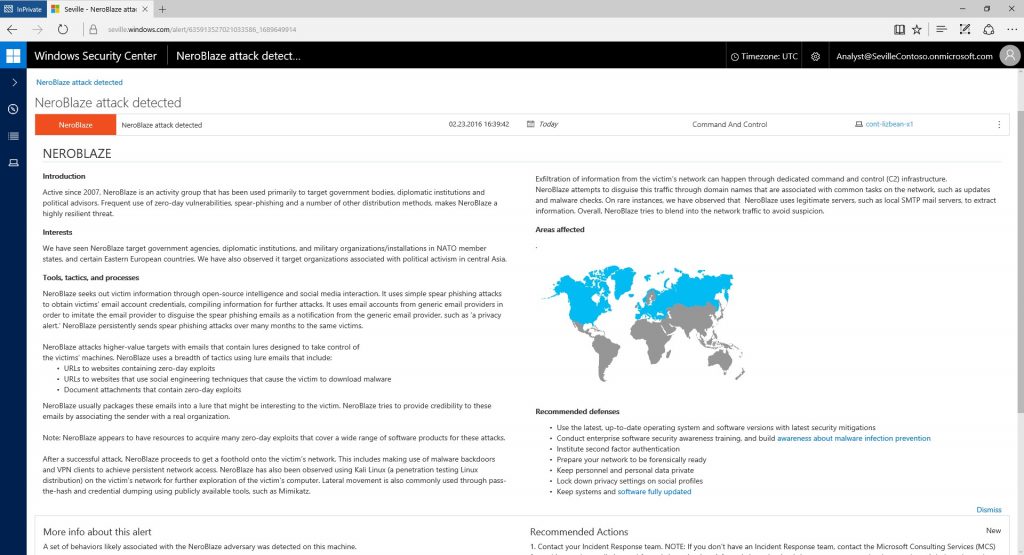

Вот собственно часть админки:

Видим, что есть много кнопок, функция, чтобы контролировать безопасность в реальном времени. Я так понимаю что на главной странице будет отображена самая важная инфа, вот на картинке выше пример — написано Malicious memory artifacts found, что означает — найдены вредоносные артефакты памяти.

Я так понимаю что всю аналитику, мониторинг, наблюдение — можно вести в интернете:

Видим графики, всякие диаграммы.. А вот само меню админки:

Как видим — полный отчет о действиях, всякие настройки, лог оповещений.. думаю для домашнего юзера это будет слишком сложным да и лишним делом.. все это следить, проверять..

Отключение

Оказывается существует служба — Windows Defender Advanced Threat Protection Service, сервисное/внутреннее название которой — Sense. Русское название такое — Служба Advanced Threat Protection в Защитнике Windows:

В описании так и сказано — помогает защитить от дополнительных угроз посредством наблюдения и отчетности о событиях.

На скриншоте видно — кнопка Запустить активна, меню Тип запуска — тоже активно. Не заблокировано. Значит можно в целях эксперимента эту службу отключить, если например эта защита вызывает нагрузку на ПК, либо компьютер просто тормозит.

Отключить службу просто:

Запустить окно со списком служб тоже просто:

Папка

Кстати, у меня оказалось тоже есть эта служба! И она у меня отключена:

Кстати работает служба под процессом MsSense.exe.

Но кроме службы также нашел папку эту:

C:\Program Files\Windows Defender Advanced Threat Protection

Внутри файлы, которые.. думаю используются защитой, по крайней мере вижу MsSense.exe, под которым работает служба. Файлы SenseSampleUploader.exe и SenseCncProxy.exe очень похожи на компоненты, связанные с обновлением и работой прокси.

Заключение

Мы сегодня пообщались немного о продвинутой защите, которая:

Надеюсь информация пригодилась. Удачи и добра! До новых встреч!