Лаборатория 2. функции блокирования устройств

В лабораториях 1A и 1B мы установили ОС на эталонном устройстве и внесли настройки в режиме аудита. В этом лабораторном занятии описывается несколько способов блокировки устройства с помощью функций блокировки устройств, встроенных в Windows. Функции блокировки устройств не перечислены в определенном порядке, и в зависимости от создаваемого устройства можно включить некоторые, все или ни одного компонента.

Эта лабораторная работа является необязательной. вы можете создать устройство Enterprise IoT, не включая функции, описанные в этой лаборатории. Если вы не реализуете какую бы то ни было из этих функций, можно перейти к лабораторию 3.

для полностью автоматизированного подхода к этим шагам рекомендуется использовать платформу развертывания Windows 10 IoT Корпоративная.

Предварительные условия

Полный семинар 1a: создание базового образа.

Фильтр клавиатуры

Общие сведения о фильтре клавиатуры

Фильтр клавиатуры позволяет элементам управления, которые можно использовать для подавления ненужных нажатий клавиш или сочетаний клавиш. Как правило, клиент может изменять работу устройства с помощью определенных сочетаний клавиш, таких как CTRL + ALT + DELETE, CTRL + SHIFT + TAB, Alt + F4 и т. д. Фильтр клавиатуры не позволит пользователям использовать эти сочетания клавиш, что полезно, если устройство предназначено для выделенной цели.

функция фильтрации клавиатуры работает с физическими клавиатурами, Windows на экранной клавиатуре и сенсорной клавиатурой. Фильтр клавиатуры также обнаруживает динамические изменения макета, такие как переключение с одного языка на другой, и повторное отключение ключей, даже если в раскладке клавиатуры изменилось расположение подавленных ключей.

Ключи фильтрации клавиатуры хранятся в реестре по адресу HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Embedded\KeyboardFilter.

Включить фильтр клавиатуры

Существует несколько методов включения фильтрации клавиатуры. Мы предоставляем инструкции для одного из этих методов в этой лаборатории.

Включите функцию фильтрации клавиатуры, выполнив следующую команду из административной командной строки:

Вам будет предложено перезапустить ссылку на Цевице, ввести Y для перезагрузки. Устройство будет перезагружено в режим аудита.

В этом лабораторном занятии мы будем предоставлять демонстрацию о блокировании клавиши CTRL + ALT + DEL. В административном окне командной строки PowerShell скопируйте и вставьте приведенные ниже команды.

Перезапустите эталонное устройство, а затем Обратите внимание, что клавиша CTRL + ALT + DEL заблокирована.

Объединенный фильтр записи (UWF)

Общие сведения о объединенном фильтре записи

объединенный фильтр записи (UWF) — это Windows 10 функция блокировки устройств, которая помогает защитить конфигурацию устройства путем перехвата и перенаправления любых операций записи на диск (установки приложений, изменения параметров, сохраненных данных) в виртуальный оверлей. Этот оверлей можно удалить путем перезагрузки или, в некоторых конфигурациях, наложение можно сохранить до тех пор, пока не будет отключен Объединенный фильтр записи.

Включение UWF

Включите функцию Объединенного фильтра записи, выполнив следующую команду из административной командной строки:

Перезапуск эталонного устройства

Настройка и включение оверлея и защиты наилучшим образом выполняется с помощью сценариев, но для этого лабораторного занятия мы будем настраивать с помощью командной строки.

В командной строке Адмистративе выполните следующие команды:

Перезапуск эталонного устройства

Теперь все операции записи будут перенаправляться на наложение ОЗУ и не будут сохранены при перезагрузке эталонного устройства.

Чтобы отключить Объединенный фильтр записи, в командной строке администратора выполните следующую команду, а затем перезагрузите устройство.

При использовании Объединенного фильтра записи необходимо принять во внимание активацию операционной системы. Активация продукта должна быть выполнена с отключенным Объединенным фильтром записи. Кроме того, при клонировании образа на другие устройства образ должен быть в состоянии Sysprep, а фильтр отключен до записи образа.

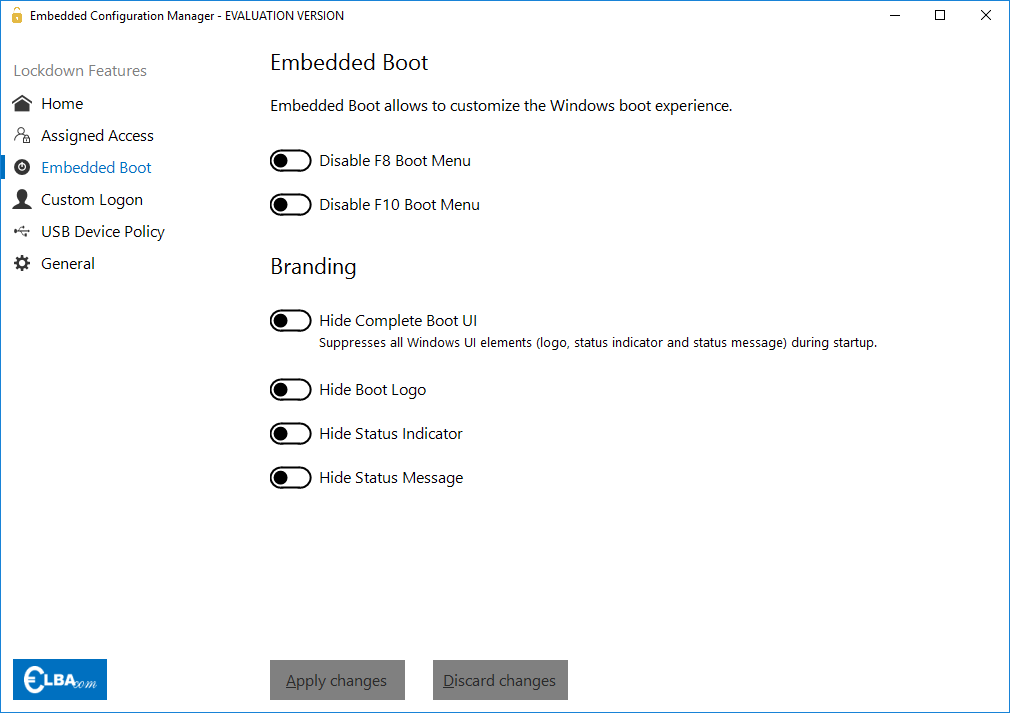

Загрузка без фирменного стиля

Обзор нефирменной загрузки

загрузка без фирменного стиля позволяет подавлять Windows элементы, отображаемые при запуске Windows, и может подавлять экран сбоя, когда Windows обнаруживает ошибку, которая не может быть восстановлена из.

Включить загрузку нефирменного стиля

Включите функцию загрузки нефирменного стиля, выполнив следующую команду в административной командной строке:

Перезапуск эталонного устройства

Настройка нефирменных параметров загрузки во время выполнения с помощью BCDEdit

Можно настроить нефирменную загрузку из командной строки с правами администратора следующими способами.

Отключите клавишу F8 во время запуска, чтобы запретить доступ к меню дополнительных параметров запуска:

Отключите клавишу F10 во время запуска, чтобы запретить доступ к меню дополнительных параметров запуска:

подавлять все элементы пользовательского интерфейса Windows (логотип, индикатор состояния и сообщение о состоянии) во время запуска:

В любой момент, когда вы перестраиваете данные BCD, например с помощью BCDboot, вам придется повторно выполнить приведенные выше команды.

Настраиваемый вход в систему

функцию настраиваемого входа в систему можно использовать для подавления Windows 10 элементов пользовательского интерфейса, связанных с экраном приветствия и экраном завершения работы. Например, можно подавить все элементы пользовательского интерфейса экрана приветствия и предоставить собственный пользовательский интерфейс для входа. Также можно подавить экран Blocked Shutdown Resolver (BSDR) и автоматически завершать приложения, когда ОС ожидает закрытия приложений перед завершением работы.

Функция настраиваемого входа в систему не будет работать для образов, использующих пустой или ознакомительный ключ продукта. Для просмотра изменений, внесенных с помощью приведенных ниже команд, необходимо использовать допустимый ключ продукта.

Включите функцию настраиваемого входа в систему, выполнив следующую команду в административной командной строке:

При появлении запроса на перезапуск выберите нет.

Затем в командной строке администратора измените следующие записи реестра. При появлении запроса на перезапись выберите Да.

Перезапустите эталонное устройство. вы больше не должны видеть элементы пользовательского интерфейса Windows, относящиеся к экрану приветствия и экрану завершения работы.

Дальнейшие действия

Теперь на вашем устройстве есть функции блокирования устройств. Групповые политики можно использовать для дальнейшей настройки взаимодействия с пользователем на устройстве. В практическом занятии 3 описано, как настройка параметры политики.

Windows embedded lockdown manager что это

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

I am using a windows IoT enterprise edition. I am looking for lockdown features like, USB filter, Keyboard filter, gesture filter etc..

I am not finding any document from Microsoft on how to enable the keyboard filter, usb filter and gesture filter.

Can anybody suggest a document for using the lockdown features please?. Also let me know if these features are not released in case!

Answers

All replies

there is a «Enterprise Edition»? It would be great to get one or two links that are related to this version. I thought that there is only one version of windows 10 IoT Core.

Best Regards. When you see answers and helpful posts, please click Vote As Helpful, Propose As Answer, and/or Mark As Answer. This helps us build a healthy and positive community.

Microsoft has been very slow to update the websites on all three IoT versions:

There some internal issues from what I am gathering. I posted an article on my site to help introduce the new lineup: http://www.annabooks.com/Articles/Articles_IoT10/Windows-10-IoT%20Rev1.2.pdf

The features are supposed to be there, but they are buried in group policies.

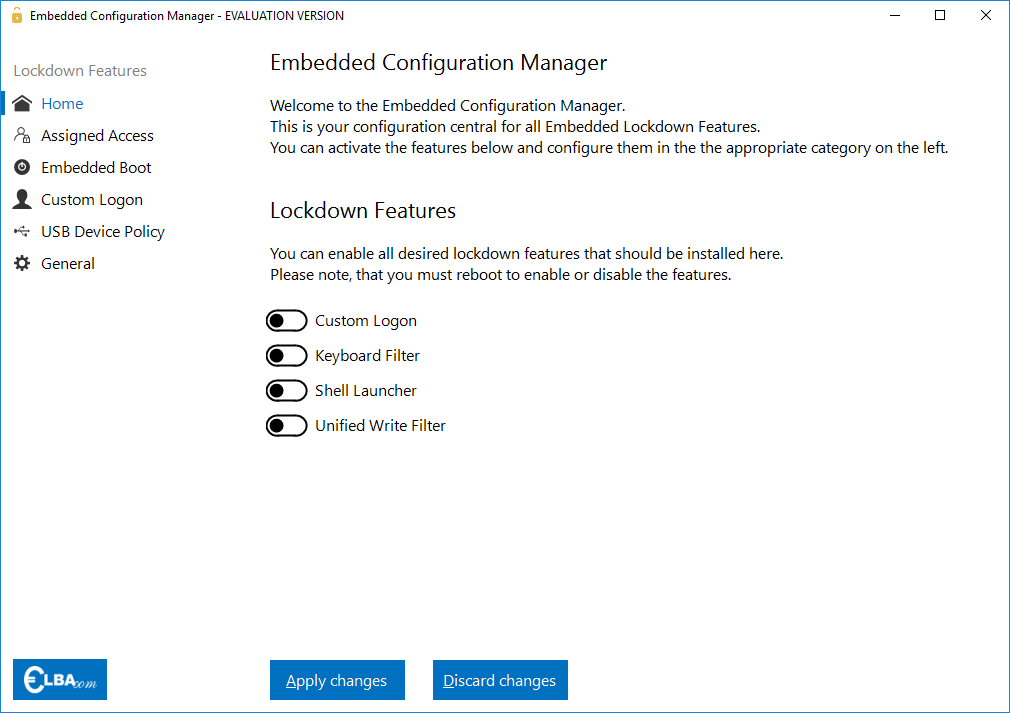

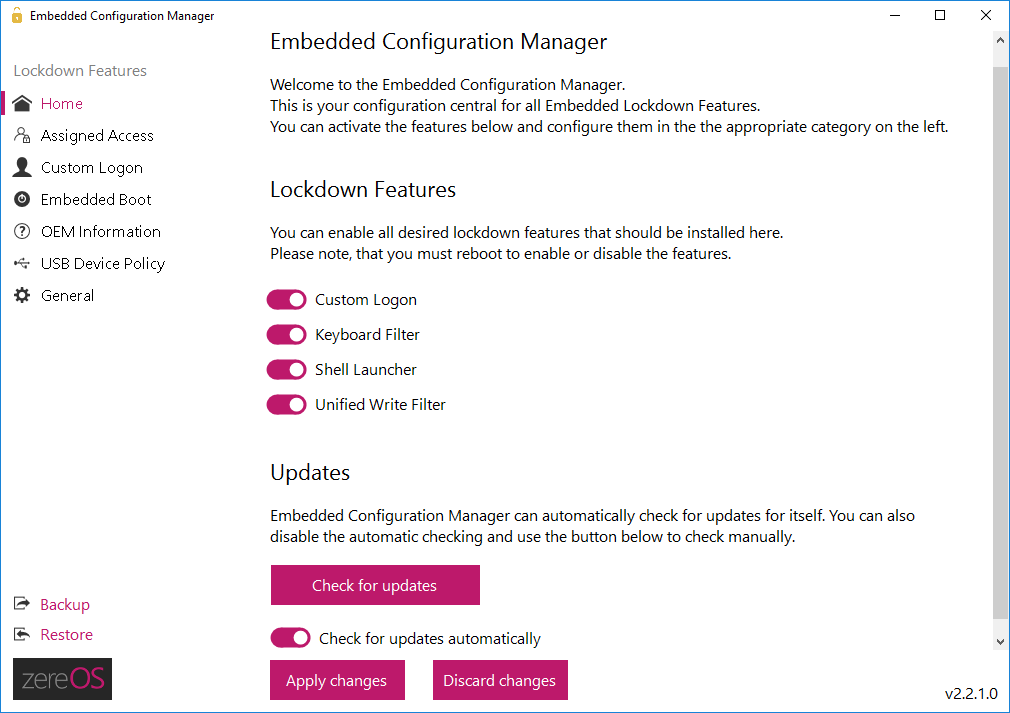

Embedded Configuration Manager

Утилита ZereOS ECM упрощает блокировку, настройку и персонализацию образа операционных систем Windows Embedded 8 Standard, Windows Embedded 8.1 Industry и Windows 10 IoT Enterprise.

Зачем нужна блокировка и персонализация Windows

Возможность заблокировать устройство (англ. Lockdown) от непредвиденных изменений отличает ОС Windows Embedded от классических систем Windows.

Для чего необходимо блокировать образ ОС:

Операционные системы Windows Embedded и Windows 10 IoT содержат следующие функции блокировки для защиты и персонализации образа на устройстве:

| Функция | Что настраивает |

| Assigned Access | Запускает UWP приложения сразу после загрузки системы |

| Dialog Filter/AppLocker | Контролирует запускаемые процессов |

| Dialog Filter | Подавляет всплывающие некритические уведомления |

| Keyboard Filter | Запрещает сочетания клавиш, например Ctrl-Alt-Delete |

| Shell Launcher | Запускает классические приложения сразу после загрузки системы |

| Unified Write Filter/HORM | Защищает физический носитель от операций записи |

| USB Filter | Запрещает подключать неавторизованные устройства к портам USB |

| Gesture Filter | Блокирует нежелательные жесты на сенсорных экранах. Не работает в Standard 8 |

| Custom Logon/Embedded Logon | Подавляет пользовательский интерфейс Windows при входе, выходе и завершения работы |

| Unbranded Boot | Брендирование устройства на этапе загрузки ОС, подавление элементов Windows |

| Imort/Export Feature & License manager | Импорт и экспорт конфигурациий настроей в файле XML, для установки на разных машинах |

Преимущества ZereOS ECM перед стандартными инcтрументами Windows и ручной настройкой

В ОС Windows Embedded 8 Standard и Windows Embedded 8.1 Industry блокировку настраивают тремя путями:

В Windows 10 IoT Enterprise инструмент Embedded Lockdown Manager отсутствует, а блокировку и персонализацию ОС выполняют через групповые политики, включение нужных компонентов Windows или инструмента Windows ICD.

Разработчики должны знать все эти инструменты и уметь их использовать, чтобы правильно настроить возможности блокировки.

В новой версии Embedded Configuration Manager

Возможность настройки получения обновлений ZereOS в автоматическом режиме. При запуске будет появлятся уведомление о новой версии, с предложением к установке.

Механизм простого отключения Windows Update и Windows Defender Update, если это мешает работе вашей системы.

Lab 2: Device Lockdown Features

In labs 1a and 1b we installed the OS onto a reference device and made customizations in audit mode. This lab describes several ways lock down your device using device lockdown features that are built in to Windows. The device lockdown features aren’t listed in any particular order, and you can enable some, all, or none of the features, depending on the device you’re building.

This lab is optional. You can build an IoT Enterprise device without enabling any of the features described in this lab. If you aren’t implementing any of these features, you can continue to Lab 3.

For a fully automated approach to these steps consider using the Windows 10 IoT Enterprise deployment framework.

Prerequisites

Complete Lab 1a: Create a basic image.

Keyboard filter

Keyboard filter overview

The Keyboard Filter enables controls that you can use to suppress undesireable key presses or key combinations. Normally, a customer can alter the operation of a device by using certain key combinations like Ctrl+Alt+Delete, Ctrl+Shift+Tab, Alt+F4, etc. The Keyboard filter will prevent users from using these key combinations, which is helpful if your device is intended for a dedicated purpose.

The Keyboard Filter feature works with physical keyboards, the Windows on-screen keyboard, and the touch keyboard. Keyboard Filter also detects dynamic layout changes, such as switching from one language set to another, and continues to suppress keys correctly, even if the location of suppressed keys has changed on the keyboard layout.

Keyboard filter keys are stored in the Registry at HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Embedded\KeyboardFilter.

Enable the Keyboard filter

There are several methods to enable the Keyboard Filter, we are providing instructions for one of those methods in this lab.

See Keyboard Filter for more information.

Enable the Keyboard Filter feature by running the following command from an Administrative Command Prompt:

You’ll be prompted to restart the reference cevice, type Y to reboot. The device will reboot into audit mode.

Once you’ve enabled the keyboard filter, see Keyboard filter PowerShell script samples to learn about blocking key combinations.

For this lab we are going to provide a demo on blocking the CTRL+ALT+DEL key. In an administrative PowerShell command window copy and paste the below commands.

Restart the reference device and then note the CTRL+ALT+DEL key is blocked.

Unified Write Filter (UWF)

Unified Write Filter overview

Unified Write Filter (UWF) is a Windows 10 device lockdown feature that helps to protect your device’s configuration by intercepting and redirecting any writes to the drive (app installations, settings changes, saved data) to a virtual overlay. This overlay can be deleted by rebooting or, in certain configurations, the overlay can be retained until the Unified Write Filter is disabled.

Enable the UWF

Enable the Unified Write Filter feature by running the following command from an Administrative Command Prompt:

Restart the reference device

Configuring and enabling the overlay and protection is best done through scripting but for this lab we will configure using command line

See Unified write filter for more information about the UWF, including sample scripts.

At an Admistrative Command prompt run the following commands

Restart the reference device

Now all writes will be redirected to the RAM overlay and will not be retained when the reference device is rebooted.

To disable the Unified Write Filter, at an Administrative Command prompt run the following command and then reboot the device.

When using the Unified Write Filter you must take into consideration the Operating System product activation. Product activation must be done with the Unified Write Filter disabled. Also, when cloning the image to other devices the image needs to be in a Sysprep state and the filter disabled prior to capturing the image.

Unbranded boot

Unbranded boot overview

Unbranded boot allows you to suppress Windows elements that appear when Windows starts or resumes, and can suppress the crash screen when Windows encounters an error that it cannot recover from.

Enable Unbranded boot

Enable the Unbranded boot feature by running the following command in an Administrative Command Prompt:

Restart the reference device

Configure Unbranded Boot settings at runtime using BCDEdit

You can customize Unbranded boot from an Administrative Command prompt in the following ways:

Disable the F8 key during startup to prevent access to the Advanced startup options menu:

Disable the F10 key during startup to prevent access to the Advanced startup options menu:

Suppress all Windows UI elements (logo, status indicator, and status message) during startup:

Anytime you rebuild the BCD information, for example using bcdboot, you’ll have to re-run the above commands.

Custom Logon

You can use the Custom Logon feature to suppress Windows 10 UI elements that relate to the Welcome screen and shutdown screen. For example, you can suppress all elements of the Welcome screen UI and provide a custom logon UI. You can also suppress the Blocked Shutdown Resolver (BSDR) screen and automatically end applications while the OS waits for applications to close before a shutdown.

See Custom logon for more information.

Custom Logon feature will not work on images that are using a blank or evaluation product key. You must use a valid Product Key to see the changes made with the below commands.

Enable the Custom Logon feature by running the following command at an Administrative Command Prompt:

If prompted to restart choose No.

Next at an Administrative Command prompt modify the following registry entries. If prompted to overwrite choose Yes.

Restart the reference device. You should no longer see the Windows UI elements that relate to the Welcome screen and shutdown screen.

Next steps

Your device now has device lockdown features in place. You can use group policies to further customize your device’s user experience. Lab 3 covers how to congifure policy settings.

Windows embedded lockdown manager что это

Please refer to the link below:

Update for Embedded Lockdown Manager (KB2959936)

Embedded Lockdown Manager

Microsoft Baseline Security Analyzer (MBSA) is an easy-to-use tool that helps businesses determine their security state in accordance with Microsoft security recommendations and offers specific remediation guidance. Improve your security management process by using MBSA to detect common security misconfigurations and missing security updates on your computer systems.

http://technet.microsoft.com/en-us/security/cc184923

Also I am trying to see if there is anyone else seeing these updates as there does not seem to be a whole lot on it. If I’m the only one then there is something unique about my media/environment.

we have 40,000 Win7 Enterprise PC’s + 150 Win8.1 Enterprise PC’s managed by ConfigMgr, and I’ve never seen these particular updates arise as detected/required.

(but maybe I’m not synchronising the products/classifications that you are?)

You don’t have the ELM or UWF or EWF components in your image?

Don

(Please take a moment to «Vote as Helpful» and/or «Mark as Answer», where applicable.

This helps the community, keeps the forums tidy, and recognises useful contributions. Thanks!)

You don’t have the ELM or UWF or EWF components in your image?

No, I don’t even apply update when i make my reference image. These updates are downloaded in my catalog but they are not deployed anywhere. I know that using the schedule update feature ignores whether an update is deployed or not so that is a way it can get in to the image.

What I believe to be extremely odd is the first time that I noticed it I was hosting my SCCM/WSUS on different hardware then what I am running today and when I switched hardware I upgraded the OS and completely re-installed WSUS and synced the catalog. Once I did that I did notice the update get come in a second time and i blocked it at that time. If others are not seeing it them this is weird how i could get it twice with two different configurations.

I guess it could be what I have ConfigMgr configured sync;

C lassifications

Products