Защита данных с технологией IEEE 1667 в Phison флешках

Автором проекта USBDev, лично тестировались флешки на таких контроллерах, как: Phison PS2251-38 и PS2251-61.

Предположительно, функцию IEEE1667 поддерживают ещё такие чипы, как: PS2251-33 и PS2251-50.

В свою очередь, более современные контроллеры, среди которых как USB2.0, так и USB3.0 модели, отказываются работать с ней. При этом, например, модели PS2267 и PS2268, хотя и предлагают задать пароль, но в конечном итоге выдают ошибку – Не удается установить пароль.

Полнофункционально, с флешками на технологии Enhanced Storage, можно работать в операционной системе Windows 7. Для других ОС, рекомендую использовать стороннюю утилиту – Silicon Power IEEE1667-SWITCH.

Помимо использования совместимой флешки, нужно ещё задать несколько дополнительных опций, при перепрошивке флешки. Первым делом настройте утилиту Phison MPALL согласно следующей ИНСТРУКЦИИ.

Далее зайдите в расширенный режим редактирования настроек MPALL, выбором пунктов Advance Setting и Load Last Setting. Последнее, необходимо, чтобы заданные ранее параметры не сбросились.

Режим флешки, в обязательном порядке, переключаем с классического MODE3 на MODE8.

Поперву может показаться, что всё прекрасно работает и в обычном MODE3. Но в таком случае, пароль легко сбрасывается, даже встроенными средствами винды.

А именно при выполнении стандартной функции сброса пароля, данные на флешки не затираются, а остаются неприкасаемыми, несмотря на вывод предупреждения и якобы завершения процедуры отчистки.

На странице Other Setting активируем галочку IEEE 1667.

Сохраняем настройки и прошиваем флешку.

WIN7, при первом же подключении, спросит, будете ли вы создавать пароль.

Если вы согласитесь, то вам предоставляется задать пароль и фразу-подсказку, на случай провалов в памяти.

На других системах, с этим же самым, вам может помочь свободная сторонняя утилита IEEE1667-SWITCH.

В Windows 7, при подключении флешки, автоматически всплывёт окно, куда и следует ввести пароль.

Опять же, на иных ОС, можно использовать уже известную нам утилиту SP IEEE1667-SWITCH.

Запускаем, нажимаем кнопку Enable, выбираем UnLock и вводим пароль.

Сброс, подразумевает попутное уничтожение данных расположенных на флеш-диске, что обусловлено вопросом конфиденциальности. На выходе будем иметь тот же IEEE1667-носитель, только уже с удаленным паролем, а, следовательно, возможностью установить новый.

Чтобы стала видима кнопка ‘Сброс устройства‘, достаточно попытаться авторизоваться с неверным паролем.

Далее появятся всплывающие предупреждения о том, что в результате, вся информация будет удалена.

После получения согласия, будет выполнено сброс устройства Enhanced Storage.

По завершению процедуры, система попросит отформатировать диск. Форматируй-неформатируй, а данные уже не восстановить, во всяком случае средствами, доступными для простых смертных.

В программе от Silicon-Power, всё делаем по аналогии. Забиваем левый пароль.

Нажимаем кнопку Reset device.

Enhanced Storage

Сегодня компании нуждаются в том, чтобы перед подключением переносных устройств к компьютеру происходила проверка подлинности. Потребителям необходим аналогичный подход, для гарантий, что их личной информацией не воспользуются посторонние люди, а так же, что неавторизованные устройства не смогут быть подключены к их компьютерам.

На текущий момент на рынке распространены как различные устройства с повышенным уровнем безопасности, например, накопители со сканером отпечатков пальцев или с поддержкой аппаратного шифрования данных, так и ПО для шифрования, которое поддерживает работу с любыми внешними устройствами хранения данных или позволяет использовать шифрованные файл-контейнеры, которые могут храниться на них. Но их использование возможно только с «фирменным» ПО или с предварительной установкой специального драйвера или программного обеспечения на компьютер, к которому будут подключаться устройства с повышенным уровнем безопасности, что не всегда возможно, а это означает ограниченную совместимость. Чтобы решить этот вопрос, необходим единый стандарт.

На текущий момент корпорация Microsoft является одним из активных участников по продвижению нового стандарта и уже реализовала его поддержку, определив его Enhanced Storage. Enhanced Storage является встроенной системой безопасности в новых операционных системах Windows 7 и Windows 2008 R2, в которых обеспечивается поддержка функции защиты паролем и проверкой подлинности на основе сертификатов для USB-накопителей, совместимых со стандартом IEEE 1667.

Существенным отличим работы Enhanced Storage, от технологии BitLocker To Go, которая позволяет защищать съёмные USB-устройства хранения данных с помощью BitLocker, ограничивая доступ по паролю, является то, что она не зависима от версии использования операционной системы Windows7, будь то Начальная или Профессиональная. Теперь защищенные паролем устройства можно будет просто подключать к любому компьютеру, не заботясь о предварительной установке и настройке чего-либо.

Если рассмотреть с практической точки зрения работу с Enhanced Storage, в самом востребованном случае, когда нужно установить пароль для доступа к информации на съёмном носителе, то она выглядит следующим образом.

Тут еще нужно обратить внимание на то, что съемные накопители (будто USB флэш-диск или портативные диск) с поддержкой IEEE 1667 существенным образом не отличается от обычных, их так же можно использовать в открытом состоянии с операционными системами, у которых отсутствует поддержка устройств совместимых с IEEE 1667.

При подключении устройств Enhanced Storage происходит установка как стандартных драйверов для переносных устройств, так и расширенных: IEEE 1667 ACT, Драйвер пароля Microsoft WPD Enhanced Storage, универсальный приемник команд IEEE 1667.

После определения устройства Enhanced Storage в системе, будет предложено установить пароль для доступа к съёмному носителю. Если при первом подключении в этом необходимости нет, то это можно будет сделать потом, через контекстное меню подключенного USB-устройства, выбрав нужный пункт. Если пароль не установить, то информация будет доступна на всех системах, включая те, у которых нет поддержки IEEE 1667, как и в случае c использованием обычного съемного устройства.

Процедура установки пароля, для каких вещей стандартная: ввести пароль, подтвердить его и, при необходимости, ввести слово или фразу, используемую в качестве подсказки. После этого уже можно использовать съемный носитель, доступ к которому осуществляется по паролю. Тут стоит отметить, что система не требует установки сложного пароля.

Для Enhanced Storage предусмотрен механизм зашиты от подбора пароля методом грубой силы. Можно ввести не более 50 неверных паролей, после чего возможен только сброс устройства, в ходе которого происходит удаление всех данных и восстановление установленных производителем параметров по умолчанию (происходит очистка установленого пользователем пароля).

Конечно, использование Enhanced Storage не ограничено схемой по установке пароля на съемные устройства с поддержкой IEEE 1667, различные варианты взаимодействия с компьютером можно задать через свои настройки, используя политики безопасности, настройки которых находятся в Конфигурация компьютера \ Административный шаблоны \ Система \ Доступ к устройствам Enhanced Storage.

Разрешить предоставление сертификата на устройства Enhanced Storage

Этот параметр политики задает, могут ли пользователи предоставлять сертификаты на устройствах хранения сертификата Enhanced Storage.

Настройка списка устройств Enhanced Storage, которые могут использоваться на компьютереЭтот параметр политики позволяет задать список изготовителей и ИД продуктов для устройств Enhanced Storage, которые могут использоваться на компьютере.

Настройка списка приемников команд, совместимых с IEEE 1667, которые могут использоваться на компьютере

Этот параметр политики позволяет создать список совместимых со спецификацией IEEE 1667 приемников команд, которые можно использовать на компьютере.

Запретить проверку подлинности устройств Enhanced Storage с помощью пароля

Этот параметр политики задает, используется ли пароль для снятия блокировки устройства Enhanced Storage.

Запретить съемные устройства, которые не являются устройствами Enhanced Storage

Этот параметр политики задает, разрешены ли съемные устройства, не являющиеся устройствами Enhanced Storage, на этом компьютере

Блокировать устройства Enhanced Storage при блокировке компьютера

Этот параметр политики разрешает блокирование устройства Enhanced Storage при блокировании компьютера.

Эта политика поддерживается только в операционных системах Windows 7 Корпоративная и Windows 7 Профессиональная.

Разрешить только корневой USB-концентратор, подключенный к устройствам Enhanced StorageЭтот параметр политики задает, разрешен ли только корневой USB-концентратор, подключенный к устройствам Enhanced Storage. При разрешении только корневого USB-концентратора, подключенного к устройствам Enhanced Storage, риск чтения данных неавторизованными USB-устройствами на устройстве Enhanced Storage снижается.

Хранилища и высокая доступность в Windows Server 2012 R2

Всем привет, уважаемые коллеги и фанаты ИТ-технологий!

И так, давайте попробуем разобраться, что же у нас появилось принципиально нового в Windows Server 2012 R2, а что же продолжает стремительно развиваться в новой инкарнации нашего замечательного серверного продукта.

Хочу хранилку — большую, быструю, крутую… И совсем недорогую!

Как правило, такие вещи как высокопроизводительные дисковые хранилища и возможность плавного масштабирования системы на лету, ассоциируются, в первую очередь, с большими, дорогими «железками», которые имеют стоимость соизмеримую со стоимостью чугунного моста.

Но с другой стороны, далеко не каждая компания в состоянии позволить себе приобрести такую систему СХД, да и сеть SAN построить — дело непростое и ресурсоемкое, и дорогое, если быть откровенным.

Если же коротко сформулировать те, требования которые все хотят удовлетворить за минимум денег, то у нас с вами получится следующая картина:

Рисунок 1. Особенности платформы хранилища данных на базе Windows Server 2012 R2.

В левой части рисунка мы видим список челленджей, с которыми, как правило, сталкиваются компании когда речь заходит о внедрении систем хранения данных и дисковых хранилищ. На правой же части представлен список функций встроенных Windows Server 2012 R2, которые призваны разрешить эти моменты. Если быть детальным, то давайте разберем некоторые моменты, а точнее разберемся что же обычно требуется от современной высокопроизводительной «умной» системы хранения данных:

1) СХД должна быть устойчива к отказам компонентов, коими, как правило являются контроллеры дисковых массиов, дисковые полки, которые подключают непостредственно к контроллерам СХД, а также сами диски, точнее массивы и агрегаты которые образуют из дисков. Интерфейсы подключения, коими обычно выступают FC-адаптеры или iSCSI-адаптеры, также должны быть резервируемыми и сточки зрения доступа к дискам используют мультипоточность или же механизмы MPIO (Multi-Path Input/Output). Также на практике используют CNA-адаптеры (Converged Network Adapter — конвергентный сетевой адаптер) — новое веяние в области построения ЦОДов и сетей передачи данных, где адаптер используют среду Ethernet для передачи трафика как LAN, так и SAN-типа, и может быть динамически изменен тип, режим работы такого адаптера — с LAN на SAN — и наоборот. Также для поддержки CNA-подхода был разработан стандарт DCB (Data Center Bridging) для более удобного управления сетями передачи и данных и их конвергентсности — протокол DCB, кстати, поддерживается в Windows Server начиная с 2012 версии.

2) Современная СХД должна быть «умной», что в частности проявляется в наличии таких функций, как дедубликация данных, Thin Provisioning или т.н. «тонкое предоставление», «тонкая нарезка» и виртуализация дисковой подсистемы. Не лишним за частую оказывается и интеллектуальный тиринг (intellectual tiering) для распределения нагрузок по типам дисков.

3) Современной СХД неполохо было бы управлять каким-нибудь удобным инструментом, желательно встроенным в ОС. В реальной же жизни ИТ-среды состоят из гетерогенного окружения, что фактически говорит о том, что инфраструктурщики управляют различными моделями СХД от разных производителей, и исходя из этого факта, задача управления ими усложняется. Было бы неплохо использовать какие-либо нейтральные стандарты для управления. Примерами таких стандартов являются SMI-S (Storage Management Initiative-Specification) или SMP.

Теперь давайте взглянем на эту картину с точки зрения возможностей Windows Server 2012 R2. Что касается поддержки мультипоточности для организации, по сути, кластеров хранилищ данных — то эта функция присутствует в Windows Server с незапамятных времен и реализуется она на уровне драйвера сетевого адаптера и функции ОС — с этим проблем нет. По конвергентность, поддержку CNA и DCB я уже сказал чуть ранее.

А вот если перейти ко второй части, то тут есть чем поживиться (то есть о чем рассказать — самйл).

И так, начнем с дедубликации данных. Впервые это функционал был представлен в Windows Server 2012 и работает дедубликация данных в WS2012/2012R2 на блочном уровне. Напомню, коллеги, что дедубликация может работать на 3-х уровнях, что определяет, с одной стороны, ее эффективность, а с другой — ресурсоемкость. Самая «лайтовая» версия — файловая дедубликация. Примерами файловой дедубликации можно назвать технологиюSIS (Single Instance Storage, которая уже канула в лету). Как нетрудно догадатья — работает она на уровне файлов и заменяет полностью повторяющиеся файлы ссылками на расположение оригинального файла. Замена реальных данных на ссылки — это общий принцип работы дедубликации. Но вот, если мы внесем изменения в дедублицированный файл, то он уже станет уникальным — и в результате, «сожрет» реальное место — так что сценарий не самый привлекательный. Поэтому дедубликация на блочном уровне выглядит более привлекательным решением и даже в случае изменения оригинального файла, место съедят только изменившиеся блоки, а не блоки всего файла целиком. Именно таким образом работает дедубликация данных в WS2012/2012R2. ну и для полноты картину остается упомянуть, что существует также битовая дедубликация оперирует, как нетрудно догадаться из ее название, на уровне битов, имеет самый большой коэффициент дедубликации, НО при этом имеет просто адскую ресурсоемкость… Как правило, битовая дедубликация применяется в системах оптимизации трафика, которые используют в случае сценариев с участием территориально-распределенных организаций, где каналы связи между офисами организации либо очень дороги в эксплуатации, либо имеют очень низкую пропускную способность. По сути функция таких устройств заключается в кэшировании предаваемого трафика в устройстве и передачи только уникальных битов данных. Решения подобного класса могут быть как аппаратными, так и на базе виртуальных апплаинсов (виртуальных машин с программным комплексом, реализующих соответствующий функционал).

Все было бы просто замечательно с дедубликацией, но во одно маленькое но… Дедубликация в WS2012 не могла применяться к online-данным, т.е. тем которые, заняты каким либо процессом, находятся в использование, а значит использование дедубликации поверх ВМ становится невозможным, что убивало всю привлекательность данного подхода. Однако улучшения в WS2012R2 позволяет нам использовать дедубликацию поверх активных VHD/VHDX-файлов, а также является эффективной для VHD/VHDX-библиотек, общих ресурсов с дистрибутивами продуктов да и для файловых шар в общем. Ниже приведен рисунок показателями эффективности применения дедубликации для моего хоум-сервера с пачкой виртуалок и VHD/VHDX-дисков.

Рисунок 2. Эффективность дедубликации в Windows Server 2012 R2

Если же мы говорим с вами про тонкое предоставление, тут тоже можно реализовать такой подход для ВМ. Сделать один прообраз, родительский диск — а от него уже делать разностные диски — тем самым мы сохраняем консистентность и единообразие виртуальной ОС внутри, а с другой — сокращаем место, занимаемое дисками ВМ. Единственный тонкий момент в таком сценарии — это размещение родительского виртуального жесткого диска на быстром накопителе — так как параллельный доступ к одному и тому же жесткому диску со множества различных ВМ приведет к повышенной нагрузки на данные сектора и блоки данных. Т.е. либо SSD — наш выбор, либо виртуализованное хранилище. Ну и интеллектуальный тиринг тут тоже пригодится.

Виртуализация… А какая она бывает.

Однако обо всем пор порядку.

Давайте вернемся к вопросу виртуализации дисковой подсистемы.

Исторически сложилось так, что виртуализация дисковой подсистемы — это очень старая тема и история. Если мы вспомним, что виртализация — это абстракция от физического уровня, т.е. скрытие нижележащего уровня — то RAID-контроллер на материнской плате таже выполняет фнкцию виртуализации храналища, а именно самих дисков.

Однако, в WS2012 появился механизм Storage Spaces — фактически аналог RAID-контроллера, но на уровне специального драйвера ввода-вывода данных ОС WS2012. Собственно, типы создаваемых логических агрегатов очень напоминают типы томов RAID: Simple (RAID 0), Mirror (RAID 1) и Parity (RAID 5). В ОС WS 2012 R2 к этому механизму добавился интеллектуальный тиринг хранилища. Иными словами теперь можно создавать агрегаты поверх различных типов дисков, SATA, SAS и SSD, которые включены в один агрегат — а WS2012 R2 уже будет интеллектуально распределять нагрузки на сами диски, в зависимости от типов и интенсивности нагрузок.

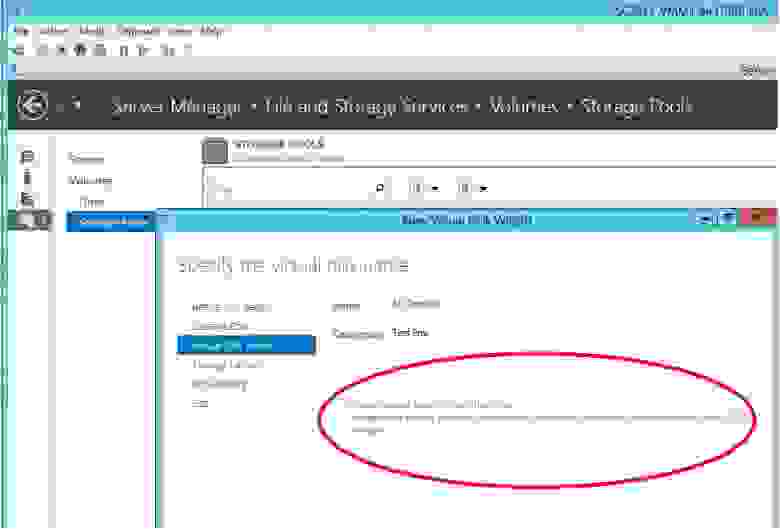

Рисунок 3. Включение функции интеллектуального тиринга при создании логического агрегата дисков с использованием Storage Spaces.

Надежность, надежность и еще раз надежность

Ну и если уж мы с вами говорим про дисциплину, связанную с хранилищами данных — то как тут не обратить внимание на вопросы надежности данных, а точнее надежности их размещения. Тут есть несколько важных моментов:

С появлением WS 2012 у нас появилась возможность размещать нагрузки поверх файловых шар и файловой системы SMB 3.0. Ну и тут, конечно же, мы вспоминаем про дублирование компонентов нашего хранилища: сетевые адаптеры мы можем резервировать с использованием встроенного функционала NIC Teaming или же агрегации интерфейсов передачи данных, а механизмы SMB Multichannel выполняют функцию MPIO, но на уровне обмена сообщениями SMB. От падения канала мы с вами защитились — не забудьте и коммутаторы задублировать только. Ну а сточки зрения непрерывности размещения ВМ и не только, но и файлов в целом — мы можем развернуть масштабируемый файл-сервер (Scale-Out File Server — SOFS) и разместить на нем критические данные, таким образом гарантируя не то, чтобы высокую доступность, но именно непрерывность доступа к данным. Добавьте к этому возможность WS 2012 R2 использовать файловую систему ReFS для CSV-томов при создании кластера — и вот она, высокая надежность и исправление ошибок файловый системы практически на лету, без остановки работы! Остается добавить, что у ReFS были некоторые болячки в первой своей версии для WS2012, но теперь, она, естественно, поправилась и теперь является по-настоящему resilient-системой!

Возможность шифрование данных поверх SMB тоже является интересной фичей для тех, кто заботится о безопасном размещении данных и контроля доступа к ним.

Еще одной интересной фичей является возможность использования механизмов контроля пропускной способности и производительности дисковой подсистемы — Storage QoS. Механизм интересный и важный — позволяет в дальнейшем использовать политики размещения нагрузок поверх хранилищ с использованием этого механизма, а также передавать эти данные в System Center Virtual Machine Manager 2012/2012 R2.

Ну и на последок, остается напомнить, что с точки зрения задачи управления, что Windows Server 2012 R2, что System Center 2012 R2 поддерживают различные нейтральные механизмы управления — SMI-S, SMP, WMI.

Рисунок 5. Возможности по управлению хранилищами и их предоставления в System Center 2012 R2 — Virtual Machine Manager.

Is This the end. No — it is just the beginning!

Ну что же, мне остается только добавить, что пока что продукты категории R2 у нас доступны в предварительной версии для ознакомления и скачать их можно тут:

Надеюсь вам было полезно и интересно, до новых встреч и хороших всем выходных!

P.S> Забыл вам напомнить, что 10 сентября я и Александр Шаповал проведем для всех желающих бесплатный онлайн-семинар на тему новинок Windows Server 2012 R2 — присоединяйтесь — будет огненно! Регаемся тут: technet.microsoft.com/ru-ru/dn320171

С уважением и пламенным мотором в сердце,

Человек-огонь,

по совместительству,

Эксперт по информационной инфраструктуре

корпорации Microsoft

Выпущено обновление, которое включает поддержку устройства Enhanced Storage в ОС Windows Vista и Windows Server 2008

Обзор

В этой статье описывается обновление, которое включает поддержку устройства Enhanced Storage, на компьютере под управлением Windows Vista или Windows Server 2008.

Устройство Enhanced Storage, устройства, которые поддерживают протокол IEEE 1667. Протокол IEEE 1667 описывает различные функции, такие как проверка подлинности на уровне оборудования устройства хранения. Как правило эти устройства позволяют контролировать, кто имеет доступ к данным на устройстве с помощью пароля или с помощью сертификата, если устройство используется на рабочем месте.

Это обновление позволяет системе Windows Vista и Windows Server 2008 для поддержки устройства Enhanced Storage следующими способами:

Поддержка паролей и реальная альтернатива устаревшему драйверов

Это позволяет использовать пароль для разблокировки и доступа к устройства Enhanced Storage с компьютера.

Предоставляет интерфейс пользователя, пароль

Это предоставляет пользовательский интерфейс для создания паролей, отзыв забытых паролей и сброс устройства.

Предоставляет функциональные возможности кэширования учетных данных

Это обеспечивает поддержку для кэширования учетных данных на компьютере. Это делает доступ к данным на устройства Enhanced Storage с компьютера более удобным с компьютера.

Дополнительные сведения

Сведения об обновлении

Как получить это обновление

Следующие файлы доступны для скачивания из Центра загрузки Майкрософт: