Авторизация через Network Policy Server (NPS) для MikroTik

Как быстро и просто настроить авторизацию через RADIUS от Microsoft? Думаю, это поможет тем, кто захочет иметь возможность заходить на устройства MikroTik через дружелюбный WinBox и простой SSH.

Установка роли NPS

Имеем Windows Server 2016 Datacenter с уже установленным доменом.

Выбираем сервер, на котором будет разворачиваться роль. Microsoft не рекомендует делать это на контроллере домена, но в некоторых best practices для уменьшения задержек дают совет ставить именно на него. Добавляем роль Network Policy and Access Server вместе с management tools для настройки.

Запускаем любым удобным способом админку NPS. Например, через менеджер серверов.

Регистрируем сервер NPS в AD.

Добавление RADIUS клиента

Для того, чтобы сервер знал с какими устройствами налаживать общение нужно добавить их в RADIUS Clients.

Для примера, добавляю свой MikroTik wAP. Friendly name установил как Identity на устройстве и IP заданный на его единственном проводном интерфейсе. Для того, чтобы устройство смогло авторизоваться на сервере нужно ввести ключ. Он создается на сервере либо вручную, либо генерируется автоматически. Я предпочел второй вариант.

Vendor name остановим на стандартном RADIUS.

Создание политики подключения

Подбираем подходящее название для политики.

Определяем наше устройство с которым будет работать сервер.

Я выбрал только Client Friendly Name со значением Router01. Это четко привязывает данный пункт политики к устройству через созданного клиента. Можно идентифицировать устройство Mikrotik по Identity выбрав NAS Identifier.

Без предварительной конфигурации устройства Identity = MikroTik.

Дальнейшая настройка политики.

На этапе выбора протокола аутентификации достаточно выбрать нешифрованный (о чем получите предупреждение) PAP для SSH или шифрованный CHAP для WinBox. Я выбрал оба. Если есть необходимость использовать web версию, то достаточно включить MS-CHAPv2, в остальном всё аналогично.

Собственно, предупреждение о выборе небезопасного способа. Предлагают почитать пошаговый справочный материал.

На данном этапе я не стал ничего трогать.

Итоговые установки политики.

У меня не получилось воспроизвести это через PowerShell, даже стандартный example с technet’а. Буду признателен, если подскажете почему.

Выбираем нужный приоритет двигая выше или ниже пункт политики.

Создание политики сети

Назовем её Routers.

Как и прежде, нужно определить условия.

В AD у меня создан дополнительный пользователь состоящий в группе Domain Admins. Выбираю условие Windows Group исходя из того, чтобы все администраторы домена смогли получать доступ к MikroTik.

Разрешительное или запретительное правило. Мы будем разрешать всем, кто попал под условие.

Способ аутенификации выбираем аналогичный прошлой политике.

Исходя из необходимости можно настроить дополнительные настройки. Я оставил без изменений.

Далее необходимо выбрать что будет отправляться на сервер.

Итоговые настройки политики сети.

Выбираем необходимый приоритет среди других политик, если необходимо.

Чтобы учетная запись проверялась через NPS в AD у этого пользователя на вкладке Dial-in в разделе Network Access Permission должен быть отмечен пункт Control access through NPS Network Policy.

Для возможности авторизовываться через WinBox нужно включить обратимое шифрование в профиле пользователя.

Добавление сервера авторизации на MikroTik

Первым делом присвоим System/Identity равным router01 и IP с маской для интерфейса.

В System/Users и на вкладке Users включаем пункт Use RADIUS. По умолчанию выбран доступ только для чтения.

Открываем настройки Radius и добавляем новый сервер. Сервис выбирается исходя из назначения. Лучше, конечно же, делить доступ между ними. Address — адрес сервера на котором установлен NPS.

Secret — ключ, который был сгенерирован на стадии добавления клиента на сервере.

Проверка через SSH и WinBox

Проверка подключения через SSH и экспорт конфигурации.

И проверяем авторизацию в Winbox.

Как видим, в активных пользователях висят системный admin и оба подключения доменного юзера с доступом для чтения через SSH и Winbox.

Сервер политики сети

Назначение

Сервер политики сети (NPS) — это реализация корпорацией Майкрософт сервера RADIUS и прокси. Это является последователем службы проверки подлинности в Интернете (IAS).

В качестве сервера RADIUS сервер политики сети выполняет проверку подлинности, авторизацию и учет для подключений по беспроводной сети, коммутатора с проверкой подлинности и подключениям удаленного доступа и виртуальной частной сети (VPN).

Сервер политики сети включает два набора API: API расширений NPS и API серверных объектов данных (SDO). И API расширений NPS, и API SDO поддерживаются службой проверки подлинности в Интернете (основы).

API расширений NPS можно использовать для расширения методов проверки подлинности, авторизации и учета, предоставляемых NPS и ранее с помощью IAS.

API объектов данных сервера можно использовать для управления конфигурацией политики сети на компьютере, на котором выполняется сервер политики сети или IAS.

Политики сети в NPS эквивалентны политикам удаленного доступа в IAS.

Аудитория разработчиков

API расширений NPS предназначен для использования программистами, использующими программное обеспечение для разработки на C/C++. Программисты должны быть знакомы с основными понятиями сети и протоколом RADIUS. Протокол RADIUS описан в rfc 2865 и RFC 2866.

API объектов данных сервера предназначен для использования программистами, использующими C/C++ или Visual Basic разработки программного обеспечения. Программисты должны быть знакомы со службой удаленного доступа (RAS) и протоколом RADIUS.

Требования к среде выполнения

API расширений NPS поддерживается на Windows Server 2008 с установкой коммерческой интернет-службы майкрософт (мЦис).

API объектов данных сервера поддерживается на Windows server 2008.

сервер политики сети доступен на Windows Server 2008 с установкой коммерческой интернет-службы майкрософт (мЦис).

Содержание раздела

Общие сведения о RADIUS, IAS и NPS.

API для реализации библиотек DLL расширения, используемых для проверки подлинности, авторизации и учета.

API для управления конфигурацией политики сети.

Примеры хранимых процедур, используемых для управления ведением журнала NPS (IAS).

Политики сети

Область применения: Windows Server 2022, Windows Server 2019, Windows Server 2016

Этот раздел содержит общие сведения о сетевых политиках в NPS.

Помимо этого раздела, доступна следующая документация по сетевой политике.

Сетевые политики — это наборы условий, ограничений и параметров, которые позволяют назначить пользователей, которым разрешено подключаться к сети, и обстоятельства, при которых они могут или не могут подключаться.

При обработке запросов на подключение в качестве сервера протокол RADIUS (RADIUS) сервер политики сети выполняет проверку подлинности и авторизацию для запроса на подключение. В процессе проверки подлинности NPS проверяет удостоверение пользователя или компьютера, который подключается к сети. В процессе авторизации сервер политики сети определяет, разрешен ли пользователю или компьютеру доступ к сети.

Чтобы эти определения были определены, NPS использует политики сети, настроенные в консоли NPS. NPS также проверяет свойства удаленного доступа учетной записи пользователя в Active Directory® доменных служб (AD DS) для выполнения авторизации.

Политики сети — упорядоченный набор правил

Сетевые политики можно просмотреть как правила. Каждое правило имеет набор условий и параметров. NPS сравнивает условия правила со свойствами запросов на соединение. Если между правилом и запросом на соединение возникает совпадение, параметры, определенные в правиле, применяются к соединению.

Если в NPS настроено несколько сетевых политик, они являются упорядоченным набором правил. Сервер политики сети проверяет каждый запрос на подключение к первому правилу в списке, затем ко второму и т. д., пока не будет найдено соответствие.

Свойства политики сети

Существует четыре категории свойств для каждой сетевой политики.

Общие сведения

Эти свойства позволяют указать, включена ли политика, предоставлена ли политика для предоставления или запрета доступа, а также требуется ли для запросов на подключение конкретный метод сетевого подключения или тип сервера доступа к сети (NAS). Общие свойства также позволяют указать, будут ли игнорироваться свойства входящих звонков учетных записей пользователей в AD DS. Если выбран этот параметр, NPS будет использовать только параметры сетевой политики, чтобы определить, разрешено ли подключение.

Условия

Эти свойства позволяют указать условия, которые должен иметь запрос на подключение, чтобы соответствовать политике сети. Если условия, настроенные в политике, соответствуют запросу на подключение, NPS применяет параметры, указанные в политике сети к подключению. Например, если указать IPv4-адрес NAS в качестве условия сетевой политики, а сервер политики сети получит запрос на подключение от NAS, имеющего указанный IP адрес, условие в политике будет соответствовать запросу на соединение.

Ограничения

Ограничения — это дополнительные параметры сетевой политики, необходимые для сопоставления запроса на подключение. Если запрос на подключение не соответствует ограничению, NPS автоматически отклоняет запрос. В отличие от ответа NPS на несовпадающие условия в сетевой политике, если ограничение не соответствует, NPS отклоняет запрос на подключение без оценки дополнительных политик сети.

Параметры

Эти свойства позволяют указать параметры, применяемые NPS к запросу на подключение, если все условия сетевой политики для политики совпадают.

При добавлении новой политики сети с помощью консоли NPS необходимо использовать мастер создания политики сети. После создания сетевой политики с помощью мастера можно настроить политику, дважды щелкнув политику в консоли NPS, чтобы получить свойства политики.

Примеры синтаксиса сопоставления шаблонов для указания атрибутов сетевой политики см. в разделе Использование регулярных выражений в NPS.

Дополнительные сведения о NPS см. в разделе сервер политики сети (NPS).

Установка сервера политики сети

этот раздел можно использовать для установки сервера политики сети (NPS) с помощью Windows PowerShell или мастера добавления ролей и компонентов. Сервер политики сети — это служба роли сервера службы политики сети и доступа.

По умолчанию сервер политики сети прослушивает RADIUS-трафик на портах 1812, 1813, 1645 и 1646 для всех установленных сетевых адаптеров. если Windows брандмауэр с повышенной безопасностью включен при установке сервера политики сети, исключения брандмауэра для этих портов автоматически создаются в процессе установки как для протокола IPv6, так и для трафика IPv4. если серверы сетевого доступа настроены на отправку трафика radius через порты, отличные от этих по умолчанию, удалите исключения, созданные в Windows брандмауэре с повышенной безопасностью во время установки NPS, и создайте исключения для портов, используемых для трафика RADIUS.

Учетные данные администратора

Для выполнения этой процедуры необходимо быть членом группы Администраторы домена.

Установка сервера политики сети с помощью Windows PowerShell

чтобы выполнить эту процедуру с помощью Windows PowerShell, запустите Windows PowerShell от имени администратора, введите следующую команду и нажмите клавишу ввод.

Установка сервера политики сети с помощью диспетчер сервера

На сервере NPS1 в диспетчере серверов щелкните меню Управление, а затем выберите Добавить роли и компоненты. Откроется мастер добавления ролей и компонентов.

На странице Перед началом работы нажмите кнопку Далее.

Страница Перед началом работы мастера добавления ролей и компонентов не отображается, если при предыдущем запуске мастера был установлен флажок Пропустить эту страницу по умолчанию.

На странице Выбор типа установки убедитесь, что выбрана Установка ролей или компонентов, затем нажмите кнопку Далее.

На странице Выбор целевого сервера убедитесь, что выбран пункт Выберите сервер из пула серверов. На странице Пул серверов проверьте, что выбран локальный компьютер. Щелкните Далее.

На странице Выбор компонентов нажмите кнопку Далее, и на странице Службы политики сети и доступа ознакомьтесь с предоставленной информацией, а затем нажмите кнопку Далее.

На странице Выбор служб ролей щелкните Сервер политики сети. В диалоговом окне Добавление компонентов, необходимых для сервера политики сети нажмите кнопку Добавить компоненты. Щелкните Далее.

На странице Подтверждение выбранных элементов для установки щелкните Автоматический перезапуск конечного сервера, если требуется. Когда появится запрос на подтверждение этого выбора, нажмите кнопку Да, а затем Установить. На странице хода установки отображается состояние процесса. По завершении процесса отображается сообщение «Установка выполнена в ComputerName«, где ComputerName — имя компьютера, на котором установлен сервер политики сети. Щелкните Закрыть.

Дополнительные сведения см. в разделе Manage НПСС.

Сервер политики сети

Область применения: Windows Server 2022, Windows Server 2016, Windows Server 2019

этот раздел можно использовать для обзора сервера политики сети в Windows Server 2016 и Windows Server 2019. сервер политики сети устанавливается при установке компонента сетевой политики и службы Access (NPAS) в Windows Server 2016 и сервере 2019.

Помимо этого раздела, доступна следующая документация по NPS.

Сервер сетевых политик (NPS) позволяет создавать и применять политики доступа к сети на уровне организации для проверки подлинности и авторизации сетевых подключений.

Вы также можете настроить сервер политики сети в качестве прокси-сервера протокол RADIUS (RADIUS) для перенаправления запросов на подключение к удаленному серверу политики сети или другим серверам RADIUS, чтобы обеспечить балансировку нагрузки запросов на подключение и пересылать их в правильный домен для проверки подлинности и авторизации.

NPS позволяет централизованно настраивать проверку подлинности, авторизацию и учет доступа к сети, а также предоставляет следующие возможности.

защита доступа к сети (NAP), центр регистрации работоспособности (HRA) и протокол контроля учетных данных узла (HCAP) были устаревшими в Windows Server 2012 R2 и недоступны в Windows Server 2016. при наличии развертывания nap с использованием операционных систем, предшествующих Windows Server 2016, вы не сможете перенести развертывание nap в Windows Server 2016.

Вы можете настроить NPS с помощью любого сочетания этих функций. Например, можно настроить один сервер политики сети в качестве сервера RADIUS для VPN-подключений, а также прокси-сервер RADIUS для пересылки некоторых запросов на подключение членам группы удаленных серверов RADIUS для проверки подлинности и авторизации в другом домене.

выпуски сервера Windows и NPS

сервер политики сети предоставляет различные функциональные возможности в зависимости от установленного выпуска Windows сервера.

Windows Server 2016 или Windows Server 2019 Standard/datacenter Edition

с NPS в Windows Server 2016 Standard или datacenter можно настроить неограниченное число radius-клиентов и удаленных групп radius-серверов. Кроме того, можно настроить клиенты RADIUS, указав диапазон IP-адресов.

политика сети WIndows и компонент службы Access недоступны в системах, установленных с параметром установки Server Core.

Следующие разделы содержат более подробные сведения о сервере политики сети в качестве сервера RADIUS и прокси.

RADIUS-сервер и прокси

Сервер политики сети можно использовать в качестве сервера RADIUS, прокси-сервера RADIUS или и того, и другого.

сервер RADIUS;

Сервер политики сети — это реализация Майкрософт стандарта RADIUS, заданная в RFC 2865 и 2866. В качестве сервера RADIUS сервер политики сети выполняет централизованное подключение, авторизацию и учет для многих типов сетевого доступа, включая беспроводные сети, коммутаторы с проверкой подлинности, удаленный доступ и удаленное подключение к виртуальной частной сети (VPN), а также подключения типа «маршрутизатор-маршрутизатор».

Сведения о развертывании NPS в качестве сервера RADIUS см. в статье развертывание сервера политики сети.

NPS позволяет использовать разнородный набор беспроводных устройств, коммутаторов, оборудования для удаленного доступа или VPN. Сервер политики сети можно использовать со службой удаленного доступа, которая доступна в Windows Server 2016.

Сервер политики сети использует домен служб домен Active Directory Services (AD DS) или локальную базу данных учетных записей безопасности (SAM) для проверки подлинности учетных данных пользователя при попытке подключения. Если сервер службы NPS входит в домен AD DS, служба NPS использует службу каталогов в качестве базы данных учетных записей пользователей и является частью решения единого входа. Один и тот же набор учетных данных используется для управления доступом к сети (проверка подлинности и авторизация доступа к сети) и для входа в домен AD DS.

NPS использует свойства входящих звонков учетной записи пользователя и политики сети для авторизации подключения.

Поставщики услуг Интернета (ISP) и организации, которые поддерживают сетевой доступ, имеют повышенную сложность управления доступом к сети из одной точки администрирования, независимо от типа используемого оборудования сетевого доступа. Стандарт RADIUS поддерживает эту функциональность как в однородных, так и в разнородных средах. RADIUS — это протокол клиент-сервер, который позволяет использовать оборудование сетевого доступа (используется в качестве клиентов RADIUS) для отправки запросов на проверку подлинности и учетные данные на сервер RADIUS.

Сервер RADIUS имеет доступ к сведениям об учетной записи пользователя и может проверять учетные данные для проверки подлинности доступа к сети. Если учетные данные пользователя проходят проверку подлинности, а попытки подключения авторизованы, сервер RADIUS авторизует доступ пользователей на основе указанных условий, а затем записывает подключение к сети в журнал учета. Использование RADIUS позволяет собирать и хранить данные проверки подлинности, авторизации и учета пользователей сети в центральном расположении, а не на каждом сервере доступа.

Использование сервера политики сети в качестве сервера RADIUS

Сервер политики сети можно использовать в качестве сервера RADIUS в следующих случаях:

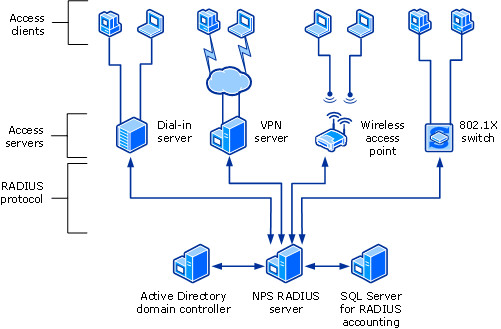

На следующем рисунке показан сервер политики сети в качестве сервера RADIUS для различных клиентов доступа.

RADIUS-прокси

В качестве прокси-сервера RADIUS сервер политики сети перенаправляет сообщения проверки подлинности и учета на сервер политики сети и другие серверы RADIUS. Сервер политики сети можно использовать в качестве прокси-сервера RADIUS для предоставления маршрутизации сообщений RADIUS между клиентами RADIUS (также называемыми серверами сетевого доступа) и серверами RADIUS, выполняющими проверку подлинности пользователей, авторизацию и учет при попытке подключения.

При использовании в качестве прокси-сервера RADIUS сервер политики сети является центральным коммутатором или точкой маршрутизации, через которую проходят сообщения о доступе и учете RADIUS. NPS записывает сведения в журнал учета о перенаправляемых сообщениях.

Использование NPS в качестве прокси-сервера RADIUS

NPS можно использовать в качестве прокси-сервера RADIUS в следующих случаях:

На следующем рисунке показан сервер политики сети в качестве прокси-сервера RADIUS между клиентами RADIUS и серверами RADIUS.

С помощью NPS организации могут также использовать инфраструктуру удаленного доступа для поставщика услуг, сохраняя контроль над проверкой подлинности, авторизацией и учетом пользователей.

Конфигурации NPS можно создавать в следующих сценариях:

Примеры конфигурации RADIUS-сервера и прокси-серверов RADIUS

В следующих примерах конфигурации показано, как можно настроить сервер политики сети в качестве сервера RADIUS и прокси-сервера RADIUS.

Сервер политики сети в качестве сервера RADIUS. В этом примере сервер политики сети настроен в качестве сервера RADIUS, политика запросов на подключение по умолчанию — единственная настроенная политика, а все запросы на подключение обрабатываются локальным сервером политики сети. NPS может выполнять проверку подлинности и авторизацию пользователей, учетные записи которых находятся в домене сервера политики сети и в доверенных доменах.

NPS как прокси-сервер RADIUS. В этом примере NPS настраивается в качестве прокси-сервера RADIUS, который перенаправляет запросы на подключение к удаленным группам серверов RADIUS в двух недоверенных доменах. Политика запросов на подключение по умолчанию удаляется, и создаются две новые политики запросов на подключение для перенаправления запросов к каждому из двух недоверенных доменов. В этом примере NPS не обрабатывает запросы на подключение на локальном сервере.

В качестве сервера RADIUS и RADIUS-прокси. В дополнение к политике запросов на подключение по умолчанию, которая указывает, что запросы на подключение обрабатываются локально, создается новая политика запросов на подключение, которая перенаправляет запросы на подключение к NPS или другому серверу RADIUS в домене, не являющемся доверенным. Вторая политика называется прокси-политикой. В этом примере политика прокси-сервера отображается первой в упорядоченном списке политик. Если запрос на подключение соответствует политике прокси, запрос на подключение перенаправляется на сервер RADIUS в группе удаленных серверов RADIUS. Если запрос на подключение не соответствует политике прокси-сервера, но соответствует политике запросов на подключение по умолчанию, NPS обрабатывает запрос на подключение на локальном сервере. Если запрос на подключение не соответствует ни одной из политик, он отбрасывается.

Сервер политики сети в качестве сервера RADIUS с удаленными серверами учета. В этом примере локальный сервер политики сети не настроен для выполнения учета, и изменена политика запросов на подключение по умолчанию, поэтому сообщения учета RADIUS перенаправляются на сервер политики сети или другой RADIUS в группе удаленных серверов RADIUS. Несмотря на то, что сообщения учета пересылаются, сообщения проверки подлинности и авторизации не пересылаются, а локальный сервер политики сети выполняет эти функции для локального домена и всех доверенных доменов.

сервер политики сети с удаленным RADIUS для Windows сопоставления пользователей. в этом примере сервер политики сети выступает в качестве сервера radius и прокси-сервера radius для каждого отдельного запроса на подключение, пересылая запрос проверки подлинности на удаленный сервер RADIUS при использовании локальной учетной записи пользователя Windows для авторизации. эта конфигурация реализуется путем настройки атрибута сопоставления пользователя для удаленного RADIUS-Windows в качестве условия политики запросов на подключение. (Кроме того, учетная запись пользователя должна быть создана локально на сервере RADIUS, имя которого совпадает с именем удаленной учетной записи пользователя, для которой выполняется проверка подлинности на удаленном RADIUS-сервере.)

Конфигурация

Чтобы настроить NPS в качестве сервера RADIUS, можно использовать стандартную конфигурацию или расширенную конфигурацию в консоли NPS или в диспетчер сервера. Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо использовать расширенную конфигурацию.

Стандартная конфигурация

С помощью стандартных конфигураций предоставляются мастера, помогающие настроить NPS для следующих сценариев.

Чтобы настроить NPS с помощью мастера, откройте консоль NPS, выберите один из предыдущих сценариев, а затем щелкните ссылку, которая открывает мастер.

Расширенная конфигурация

При использовании расширенной конфигурации вы вручную настраиваете сервер политики сети в качестве сервера RADIUS или прокси-сервера RADIUS.

Предоставляются следующие дополнительные элементы конфигурации.

Настройка сервера RADIUS

Чтобы настроить NPS в качестве сервера RADIUS, необходимо настроить клиенты RADIUS, сетевую политику и учет RADIUS.

Инструкции по выполнению этих конфигураций см. в следующих разделах.

Настройка прокси-сервера RADIUS

Чтобы настроить NPS в качестве прокси-сервера RADIUS, необходимо настроить клиенты RADIUS, группы удаленных RADIUS-серверов и политики запросов на подключение.

Инструкции по выполнению этих конфигураций см. в следующих разделах.

Ведение журнала NPS

Ведение журнала NPS также называется учетом RADIUS. Настройте ведение журнала NPS в соответствии с требованиями независимо от того, используется ли NPS в качестве сервера RADIUS, прокси или любого сочетания этих конфигураций.

Чтобы настроить ведение журнала NPS, необходимо настроить события, которые должны регистрироваться и просматриваться с Просмотр событий, а затем определить, какие другие сведения нужно заносить в журнал. кроме того, необходимо решить, нужно ли регистрировать данные проверки подлинности и учета пользователей в текстовых файлах журнала, хранящихся на локальном компьютере или в SQL Server базе данных на локальном или удаленном компьютере.