Как удалить PowerShell в Windows 10

Оболочка Windows PowerShell пришла в операционную систему Windows 10 на замену командной строки, хотя командная строка также получила обновление и возможность вставки команд с буфера обмена. Поскольку большинство пользователей привыкли к обычной командной строке, то даже замена пункта командной строки на оболочку PowerShell может показаться навязчивой.

Данная статья расскажет как удалить Windows PowerShell и вернуть командную строку вместо PowerShell в Windows 10. Процесс удаления оболочки заключается в отключении компонента Windows PowerShell 2.0 или же только в замене пункта в контекстном меню. Обратите внимание, что полностью убрать оболочку Windows PowerShell не удастся, даже после полного отключения компонента.

Как вернуть командную строку вместо PowerShell в Windows 10

С выходом нового обновления операционной системы в контекстном меню пуска была сделана замена возможности выбора командной строки на Windows PowerShell. Корпорация Майкрософт оставила за пользователями возможность возврата командной строки вместо PowerShell.

После чего в контекстном меню пуск появится доступная ранее командная строка. Смотрите также другие способы запуска командной строки в Windows 10. А также заменить PowerShell на командную строку можно использую редактор реестра. Обратите внимание что перед внесением изменений в реестр рекомендуется создать резервную копию реестра, а после внесения изменений необходимо выполнить перезагрузку компьютера или перезапуск проводника.

Как отключить PowerShell в Windows 10

Программы и компоненты

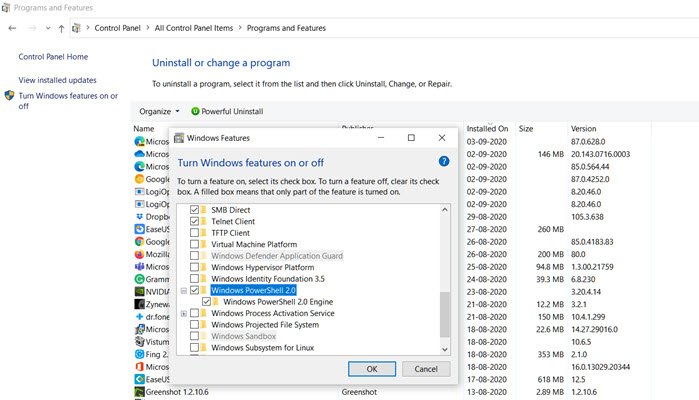

Ранее мы уже рассматривали где находятся программы и компоненты в Windows 10, среди которых и присутствует оболочка Windows PowerShell 2.0. Включение и отключение компонента позволяет добавить или удалить оболочку Windows PowerShell в Windows 10. Полностью удалить компонент из системы последней версии не получится, и собственно в этом нет необходимости.

Чтобы отключить компонент, достаточно снять его флажок и применить изменения. Затемненный флажок означает, что компонент включен частично.

Windows PowerShell

Для отключения компонента можно использовать сам компонент Windows PowerShell. Пользователю достаточно запустить оболочку PowerShell и выполнить одну команду для отключения любого с компонентов.

С помощью одной команды можно отключить ненужный компонент Windows PowerShell устаревшей версии. После отключения обновленный PowerShell пятой версии останется доступным.

Вместе с обновлениями Windows 10 обновляются и компоненты операционной системы. Изменения потерпели множество компонентов, начиная от оболочки Windows PowerShelll, и включительно до компонента виртуализации Hyper-V Windows 10.

После отключения компонента Windows PowerShell второй версии обновленный PowerShell останется. Но пользователи предпочитающие видеть командную строку в контекстном меню пуск могут нажатием одной кнопки её вернуть.

Как удалить PowerShell в Windows 10

PowerShell — это кроссплатформенная автоматизация задач и управление конфигурацией, работающая из командной строки. Он предлагает все функции, которые может предложить командная строка.

Хотя это всемогущество, для обычных пользователей, особенно тех, кто использует домашнюю версию, это может показаться бессмысленным. Так что, если вы один из этих пользователей и хотите удалить PowerShell из Windows 10, следуйте этому сообщению.

Как удалить PowerShell в Windows 10

PowerShell — это функция, которую Windows устанавливает поверх обычной установки. Поэтому, если вы решите удалить его любым из этих методов, он ничего не сломает в Windows 10.

Вы можете использовать любой из этих методов для удаления PowerShell.

1]Удалите его, как любое другое приложение.

Как и другие программы, PowerShell можно легко удалить.

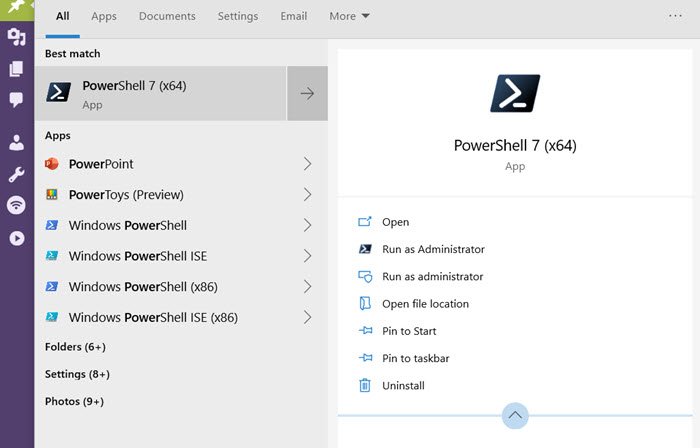

Введите PowerShell в поле поиска меню «Пуск». Он покажет все версии PowerShell, то есть PowerShell (x86), PowerShell, PowerShell 7 и другие. Щелкните правой кнопкой мыши любой из них и выберите Удалить. Вы также можете развернуть меню и удалить его.

Единственная версия, которую нельзя удалить, — это PowerShell ISE, также известная как интегрированная среда сценариев Windows PowerShell. Это полезно для разработчиков, которые могут запускать команды и писать, тестировать и отлаживать сценарии в едином графическом пользовательском интерфейсе на основе Windows.

2]Удаление с помощью программы и функций

3]Отключить PowerShell с помощью DISM

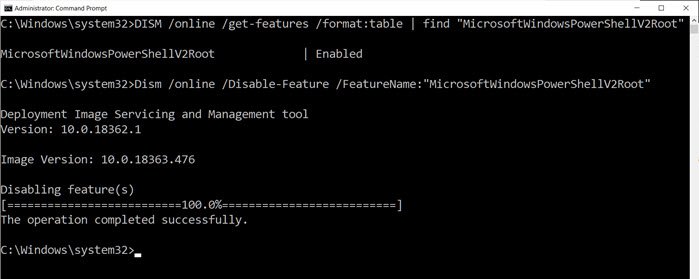

Откройте командную строку с повышенными привилегиями, набрав CMD в строке «Выполнить» (Win + R), а затем нажав Shift + Enter. После запуска введите и выполните команду для проверки.

Если там написано «Включить», введите следующую команду, чтобы отключить его.

Если вы передумали, вы можете выполнить следующую команду, чтобы снова включить его.

Пока PowerShell может оставаться сам по себе, и удалять его совсем не обязательно. На самом деле, если вы его оставите, он может когда-нибудь пригодиться. Это инструмент, который вам понадобится для удаления предустановленных приложений. Так что вы можете оставить его себе.

Надеюсь, этот пост помог вам удалить PowerShell с вашего ПК с Windows 10.

Отключение PowerShell и прочие особенности борьбы с Malware. Часть I

Кажется не так давно это было, примерно в 2015 году, мы начали слышать о хакерах, не использовавших вредоносных программ внутри периметра атакуемой цели. А использовали они то, что было под рукой – это были различные инструменты, находившиеся на целевом сайте. Это оказалось идеальным способом, чтобы сделать свое «грязное дело» не поднимая лишнего «шума».

Этот подход в наше время набрал обороты и стал мейнстримом, в первую очередь из-за обилия готовых инструментариев хакеров, таких как PowerShell Empire.

Мы уже писали о том, как PowerShell, когда он дополняется PowerView, становится мощным поставщиком информации для хакеров (вся эта мудрость собрана в нашей подборке, которую вы должны прочитать как можно скорее).

Безусловно, любой инструмент может использоваться как для хорошего так и для плохого, так что я и не думаю тут намекать, что PowerShell был создан, чтобы облегчить жизнь хакерам.

Но так же, как вы бы не оставили сверхмощный болторез рядом с навесным замком, вы, вероятно, не захотите разрешить, или хотя бы сделать это максимально более трудным для хакеров получить в свои руки PowerShell.

Это в свою очередь поднимает большую тему в мире кибербезопасности: ограничение доступа к приложениям, также известную как белые и черные списки доступа. Общая идея в том, чтобы операционная система знала и строго контролировала какие приложения могут быть запущены пользователем, а какие – нет.

Например, будучи homo blogus, мне, как правило, нужны некоторые основные инструменты и приложения (а также теплое местечко, где могу спать ночью), и я прекрасно могу прожить без оболочки PowerShell, netcat, psexec, и всех других команд, о которых я рассказывал в предыдущих постах. То же самое относится к большинству работников в компаниях, и поэтому квалифицированный ИТ-специалист должен быть в состоянии составить список приложений, которые являются безопасными для использования.

В мире Windows, возможно использовать правила на выполнение приложений с помощью специальных ограничивающих политик использования программ, а в последнее время и AppLocker.

Однако, прежде чем мы перейдем к этим передовым идеям, давайте попробуем два очень простых решения, а затем посмотрим, что с ними не так.

ACL и другие упрощения

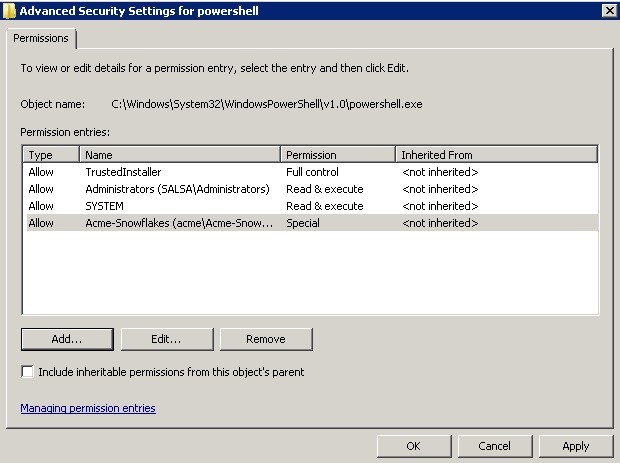

Я вернулся в облако Amazon Web Services, где у меня находится домен Windows для мифической и некогда легендарной компании Acme и там проделал работу с ACL, дабы продемонстрировать некоторые ограничения доступа.

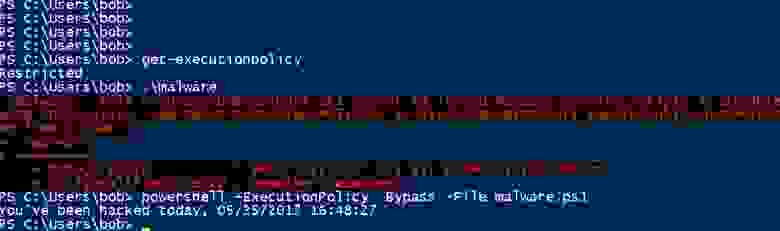

Я перезашел на сервер, как Боб, мой амплуа в компании Acme, и попытался вызвать PowerShell. Результаты ниже.

На практике, вы могли бы, наверняка, придумать скрипт — почему бы не использовать PowerShell чтобы автоматизировать этот процесс настройки ACL для всех ноутбуков и серверов в небольших и средних по размеру компаниях.

Это не плохое решение.

Если вам не нравится идея изменения ACL на исполняемых файлах, PowerShell предлагает свои собственные средства ограничения. Как пользователь с админ-правами, можно использовать, все что угодно, но проще всего встроенный командлет Set-ExecutionPolicy.

Это уже не настолько «топорное» решение, как установка ACL. Например, вы сможете ограничить PowerShell для работы только в интерактивном режиме – с помощью параметра Restricted — так что он не будет выполнять PS-скрипты, которые могут содержать вредоносные программы хакеров.

Однако, это также заблокирует и скрипты PowerShell, запускаемые вашими ИТ-специалистами. Чтобы разрешить одобренные скрипты, но отключить скрипты злобных хакеров, используйте параметр RemoteSigned. Теперь PowerShell будет запускать только подписанные скрипты. Администраторам, конечно, придется создать их собственные сценарии и затем подписать их с использованием проверенных учетных данных.

Я не буду вдаваться в подробности, как это сделать, в основном потому, что это так легко обойти. Кое-кто тут в блоге описал аж 15 способов обхода ограничений безопасности в PowerShell.

Самый простой – это с помощью параметра Bypass в самом PowerShell. Да! (см.ниже).

Похоже на дыру в безопасности, а?

Так что в PowerShell есть несколько основных уязвимостей. Это кстати и понятно, так как это, в конце концов, всего лишь программная оболочка.

Но даже подход ограничений на уровне ACL имеет свои фундаментальные проблемы.

Если хакеры ослабят свою философию, то они смогут запросто скачать, скажем, с помощью трояна удаленного доступа (RAT) — их собственную копию PowerShell.ехе. А затем запустить его напрямую, с легкостью избежав ограничений с разрешениями с локальным PowerShell.

Политики Ограничения Использования Программ

Эти основные дыры в безопасности (как и многие другие) всегда сопровождают потребительский класс операционных систем. Это навело исследователей ОС на мысль придумать безопасную операционную систему, которая бы имела достаточно силы, чтобы контролировать то, что может быть запущено.

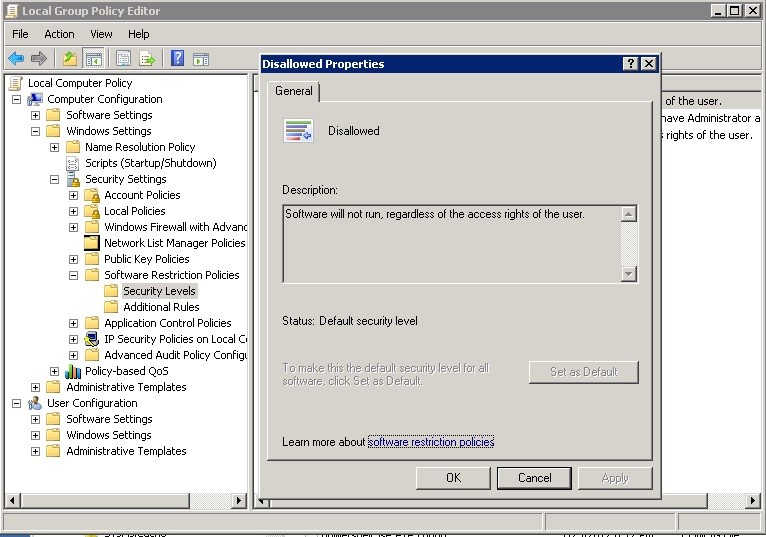

В мире Windows, эти силы известны как политики ограничения использования программ (SRP) — для ознакомления, посмотрите это — они настраиваются через редактор Групповых политик.

С их помощью вы сможете контролировать, какие приложения могут быть запущены на основании расширения файла, имен путей, и было ли приложение подписано цифровой подписью.

Самый эффективный, хоть и самый болезненный подход, это запретить все, а потом добавлять туда приложения, которые вам действительно нужны. Это известно как внесение в „белый список“.

Мы разберем это более подробно в следующей части.

В любом случае, вам потребуется запустить редактор политик, gpEdit и перейдите к политике Local Computer Policy>Windows Settings>Security Settings>Software Restriction Polices>Security Levels. Если Вы нажмете на “Запретить (Disallowed)”, то вы можете сделать это политикой безопасности по-умолчанию — не запускать любые исполняемые файлы!

Белый список: запретить по-умолчанию, а затем добавить разрешенные приложения в “Дополнительные правила (Additional Rules)”.

Это больше похоже на тактику выжженной земли. На практике, потребуется ввести “дополнительные правила”, чтобы добавить обратно разрешенные приложения (с указанием их наименования и пути). Если вы выходите из оболочки PowerShell, то вы фактически отключаете этот инструмент на месте.

К сожалению, вы не можете подстроить правила политик ограничения использования программ на основании отдельных групп или пользователей. Блин!

И теперь это логично приводит нас к последнему достижению безопасности Microsoft, известному как AppLocker, который имеет свои уникальные особенности, чтобы разрешить открыть приложение. Поговорим об этом в следующий раз.

Что такое Windows PowerShell и с чем его едят? Часть 1: основные возможности

Исторически утилиты командной строки в Unix-системах развиты лучше чем в Windows, однако с появлением нового решения ситуация изменилась.

Windows PowerShell позволяет системным администраторам автоматизировать большинство рутинных задач. С ее помощью можно менять настройки, останавливать и запускать сервисы, а также производить обслуживание большинства установленных приложений. Воспринимать синее окошко как еще один интерпретатор команд было бы неправильно. Такой подход не отражает сути предложенных корпорацией Microsoft инноваций. На самом деле возможности Windows PowerShell гораздо шире: в небольшом цикле статей мы попробуем разобраться, чем решение Microsoft отличается от более привычных нам средств.

Основные возможности

Windows PowerShell позволяет:

Оболочка и среда разработки

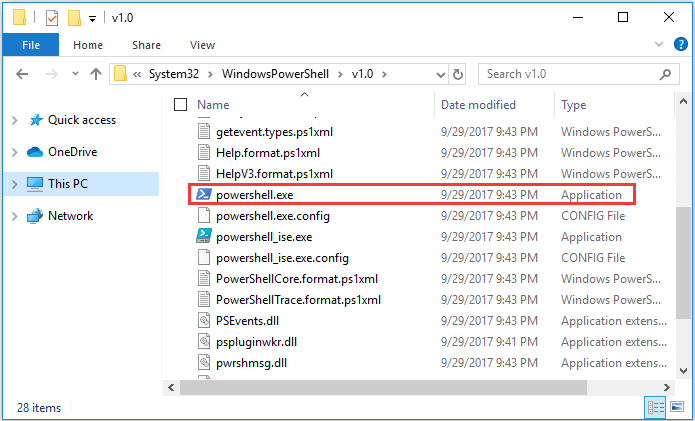

Существует Windows PowerShell в двух ипостасях: помимо эмулятора консоли с командной оболочкой есть интегрированная среда сценариев (Integrated Scripting Environment — ISE). Чтобы получить доступ к интерфейсу командной строки достаточно выбрать соответствующий ярлык в меню Windows или запустить powershell.exe из меню «Выполнить». На экране появится синее окошко, заметно отличающееся по возможностям от допотопного cmd.exe. Там есть автодополнение и другие фишки, привычные пользователям командных оболочек для Unix-систем.

Для работы с оболочкой нужно запомнить некоторые сочетания клавиш:

Windows PowerShell ISE является полноценной средой разработки с поддерживающим вкладки и подсветку синтаксиса редактором кода, конструктором команд, встроенным отладчиком и другими программистскими радостями. Если в редакторе среды разработки после имени команды написать знак дефис, вы получите в выпадающем списке все доступные параметры с указанием типа. Запустить PowerShell ISE можно либо через ярлык из системного меню, либо с помощью исполняемого файла powershell_ise.exe.

Командлеты

Помимо Get в командлетах для обозначения действий используются и другие глаголы (и не только глаголы, строго говоря). В списке ниже мы приведем несколько примеров:

Add — добавить;

Clear — очистить;

Enable — включить;

Disable — выключить;

New — создать;

Remove — удалить;

Set — задать;

Start — запустить;

Stop — остановить;

Export — экспортировать;

Import — импортировать.

Есть системные, пользовательские и опциональные командлеты: в результате выполнения все они возвращают объект или массив объектов. К регистру они не чувствительны, т.е. с точки зрения интерпретатора команд нет разницы между Get-Help и get-help. Для разделения используется символ ‘;’, но ставить его обязательно только если в одной строке выполняется несколько командлетов.

Командлеты Windows PowerShell группируются в модули (NetTCPIP, Hyper-V и т.д.), а для поиска по объекту и действию существует командлет Get-Command. Показать справку по нему можно так:

Справка в Windows PowerShell обновляется командлетом Update-Help. Если строка команд получается слишком длинной, аргументы командлета можно перенести на следующую, написав служебный символ ‘`’ и нажав Enter — просто закончить писать команду на одной строке и продолжить на другой не получится.

Ниже приведем несколько примеров распространенных командлетов:

Get-Process — показать запущенные в системе процессы;

Get-Service — показать службы и их статус;

Get-Content — вывести содержимое файла.

Для часто используемых командлетов и внешних утилит в Windows PowerShell есть короткие синонимы — алиасы (от англ. Alias). Например, dir — алиас Get-ChildItem. Есть в списке синонимов и аналоги команд из Unix-систем (ls, ps и т.д.), а командлет Get-Help вызывается командой help. Полный список синонимов можно посмотреть с помощью командлета Get-Alias:

Сценарии, функции, модули и язык PowerShell

Restricted — запуск сценариев запрещен (по умолчанию);

AllSigned — разрешен только запуск подписанных доверенным разработчиком сценариев;

RemoteSigned — разрешен запуск подписанных и собственных сценариев;

Unrestricted — разрешен запуск любых сценариев.

У администратора есть два варианта действий. Наиболее безопасный предполагает подписание скриптов, но это довольно серьезное колдунство — мы будем разбираться с ним в следующих статьях. Сейчас пойдем по пути наименьшего сопротивления и поменяем политику:

PowerShell для этого придется запустить от имени администратора, хотя с помощью специального параметра можно изменить политику и для текущего пользователя.

Пишутся скрипты на объектно-ориентированном языке программирования, команды которого именуются по тому же принципу, что и рассмотренные ранее командлеты: «Действие-Объект» («Глагол-Существительное»). Основное его предназначение — автоматизация задач администрирования, но это полноценный интерпретируемый язык, в котором есть все необходимые конструкции: условный переход, циклы, переменные, массивы, объекты, обработка ошибок и т.д. Для написания сценариев годится любой текстовый редактор, но удобнее всего запустить Windows PowerShell ISE.

Конвейеры

В последнем примере мы применили знакомую пользователям оболочек для Unix-систем конструкцию. В Windows PowerShell вертикальная черта также позволяет передать выход одной команды на вход другой, но в реализации конвейера есть и существенная разница: речь здесь идет уже не о наборе символов или каком-то тексте. Встроенные командлеты или пользовательские функции возвращают объекты или массивы объектов, а также могут получать их на входе. Как в Bourne shell и его многочисленных последователях, в PowerShell с помощью конвейера упрощается выполнение сложных задач.

Простейший пример конвейера выглядит так:

Сначала выполняется командлет Get-Service, а потом все полученные им службы передаются на сортировку по свойству Status командлету Sort-Object. В какой именно аргумент передается результат работы предыдущего участка конвейера, зависит от его типа — обычно это InputObject. Подробнее этот вопрос будет рассматриваться в посвященной языку программирования PowerShell статье.

При желании цепочку можно продолжить и передать результат работы Sort-Object еще одному командлету (выполняться они будут слева направо). Кстати, пользователям Windows доступна и привычная всем юниксоидам конструкция для постраничного вывода:

Запуск задач в фоновом режиме

Довольно часто бывает нужно запустить некую команду в фоне, чтобы не дожидаться результата ее выполнения в сессии оболочки. В Windows PowerShell есть несколько командлетов на такой случай:

Start-Job — запуск фоновой задачи;

Stop-Job — остановка фоновой задачи;

Get-Job — просмотр списка фоновых задач;

Receive-Job — просмотр результата выполнения фоновой задачи;

Remove-Job — удаление фоновой задачи;

Wait-Job — перевод фоновой задачи обратно в консоль.

Для запуска фоновой задачи мы используем командлет Start-Job и в фигурных скобках указываем команду или набор команд:

Фоновыми задачами в Windows PowerShell можно манипулировать, зная их имена. Для начала научимся их отображать:

Теперь покажем результат работы задания Job1:

Всё довольно просто.

Удаленное выполнение команд

Windows PowerShell позволяет выполнять команды и сценарии не только на локальном, но и на удаленном компьютере и даже на целой группе машин. Для этого существует несколько способов:

Версии PowerShell

Также можно воспользоваться командлетом:

То же самое делается и с помощью командлета Get-Host. На самом деле вариантов множество, но для их применения нужно изучить язык программирования PowerShell, чем мы и займемся в следующей статье.

Итоги

Что такое вирус Powershell.exe и как от него избавиться? [Советы по MiniTool]

What Is Powershell Exe Virus

Резюме :

Вы знаете, что такое вирус Powershell.exe и как с ним бороться? Если ответ отрицательный, то этот пост написал MiniTool это то, что вам нужно. Кроме того, вы можете узнать некоторые методы, чтобы избежать повторного заражения этого вируса, а также получить способ защиты своего компьютера.

Быстрая навигация:

Что такое вирус Powershell.exe?

Поэтому, чтобы избежать ухудшения ситуации, вам следует как можно скорее удалить вирус Powershell.exe.

Как узнать, есть ли у вас вирус Powershell.exe?

Легко ли определить, заражен ли ваш компьютер вирусом Powershell.exe Windows 10? Собственно, это зависит от того, как он повлияет на вашу операционную систему.

Если хакер отслеживает ваши данные и нажатия клавиш, позволяя вирусу Powershell.exe работать в фоновом режиме, вы вряд ли сможете это обнаружить. Но если на вашем компьютере появляются странные всплывающие окна с рекламой или баннерами, или если ваш компьютер работает медленно, вы легко можете это сказать.

Поэтому вам нужно уделять пристальное внимание безопасности вашего компьютера. Если он работает очень медленно или появляются значки, которые вы не помните, что они установили, возможно, ваш компьютер был заражен вирусом Powershell.exe.

Как вы получили вирус Powershell.exe?

Ваш компьютер может быть заражен вирусом Powershell.exe разными способами. Я перечислил несколько способов ниже:

Как избавиться от вируса Powershell.exe?

Как удалить вирус Powershell.exe? Для вас есть три полезных метода, поэтому продолжайте читать, чтобы получить подробную информацию.

Метод 1. Используйте антивирусное программное обеспечение и средство удаления вредоносных программ.

Точно так же вы также можете попробовать установить средство удаления вредоносных программ, которое поможет вам обнаруживать вирусы и вредоносное ПО. И вы можете легко удалить вирусы с помощью этого инструмента.

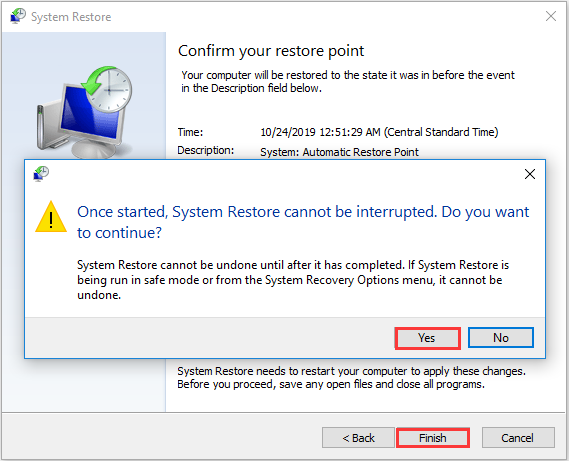

Метод 2: запустить восстановление системы

Как удалить вирус Windows Powershell? Если вы создали точку восстановления заранее, вы также можете попробовать запустить Восстановление системы, чтобы вернуться к предыдущей точке до того, как вы получили вирус Powershell.exe. Но вы должны выбрать точку восстановления, о которой вы точно знаете, что на вашем компьютере не было вируса Powershell.exe.

Вот способ запустить восстановление системы:

Шаг 1: нажмите кнопку Windows + р ключи одновременно, чтобы открыть Бежать диалоговое окно.

Шаг 2: введите Rstrui а затем щелкните да открыть Восстановление системы меню.

Шаг 3. Как только вы дойдете до начального Восстановление системы экран, щелкните следующий продолжать.

После того, как вы выполните эти шаги, вы можете избавиться от вируса Powershell.exe.

Что такое точка восстановления системы и как создать точку восстановления Windows 10? Этот пост покажет вам ответы.

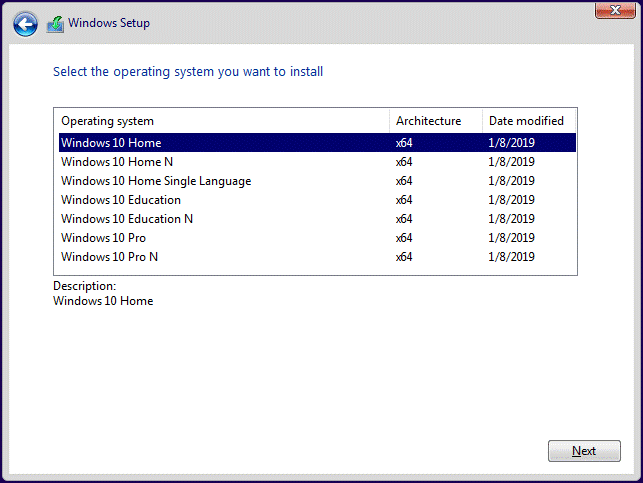

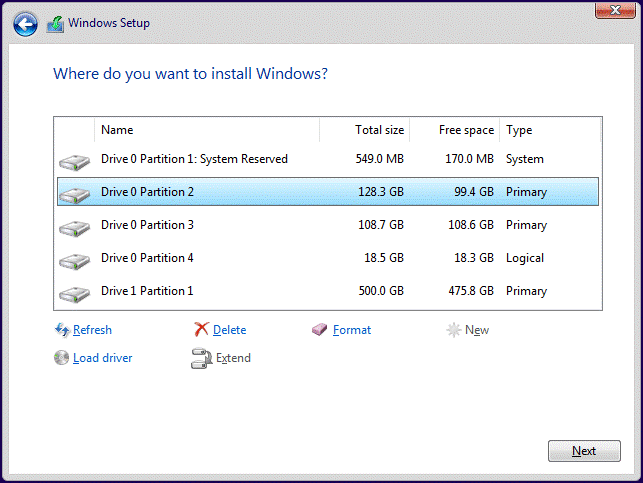

Метод 3: переустановите операционную систему

Если ни один из методов не может помочь вам избавиться от вируса Powershell.exe, вы можете только попробовать переустановить операционную систему.

Вот подробные инструкции по переустановке вашей системы:

Шаг 1. Вставьте USB-накопитель в другой рабочий компьютер и загрузите Windows 10. Инструмент для создания медиа на USB-накопитель.

Заметка: На USB-накопителе должно быть не менее 8 ГБ свободного места, и вы должны помнить, что все данные на USB-накопителе будут удалены, поэтому вам лучше заранее сделать резервную копию данных, которые вам нужны.

Шаг 2: Создайте установочный носитель, а затем отключите USB-накопитель от рабочего компьютера. Вы можете прочитать сообщение: Полное руководство по инструменту создания Windows 10 Media: как использовать чтобы узнать, как создать установочный носитель.

Шаг 3: Вставьте установочный носитель в свой компьютер и затем измените порядок загрузки, чтобы компьютер загружался с него.

Заметка: После завершения переустановки вам понадобится ключ продукта.

После пошагового выполнения этих операций ваш компьютер несколько раз перезагрузится во время установки. И вы должны помнить, что никогда не выключайте компьютер в процессе.

Сброс Windows 10 VS чистая установка VS новый запуск, в чем разница? Прочтите этот пост, чтобы узнать о них и выбрать подходящий для переустановки ОС.

Как избежать повторного заражения вирусом Powershell.exe?

Вы можете попробовать несколько методов, чтобы снизить вероятность повторного заражения вирусом Powershell.exe и даже любым другим вирусом. Я перечислил их ниже:

Обновите свою защиту от вредоносных программ и антивирусное ПО.

Будет объявлено много новых определений вирусов, поэтому постоянное обновление защиты от вредоносных программ и антивирусного программного обеспечения может дать вашему компьютеру знать, как находить новые вирусы и угрозы, основанные на вредоносных программах.

Будьте бдительны в отношении нового программного обеспечения.

Очень важно знать источник загружаемого программного обеспечения, потому что некоторые сайты с сомнительной репутацией могут содержать вирусы, такие как вирус Powershell.exe.

Посещайте известные сайты.

Когда вы посещаете подозрительные веб-сайты, ваш компьютер также может быть заражен вирусами. И вы никогда не должны переходить по неправильной ссылке.

Никогда не нажимайте на рекламные баннеры.

Вы можете заметить, что при посещении веб-сайта появляется всплывающий баннер, но вы должны помнить, что никогда не нажимайте на него. И безопаснее посещать сайт без всплывающих баннеров.