Сведения о приложении Windows Hello и его настройке

Windows Hello — это индивидуально настраиваемый и более безопасный способ получить мгновенный доступ к устройствам Windows 11 с помощью ПИН-кода, распознавания лица или отпечатков пальцев. Вам потребуется настроить ПИН-код при настройке входа с использованием отпечатков пальцев или распознавания лица. Впрочем, можно входить в систему с использованием только ПИН-кода.

Эти варианты упрощают процедуру входа на ваш компьютер и делают ее безопаснее, поскольку ваш ПИН-код связан только с одним устройством, а для резервного копирования он связывается с вашей учетной записью Майкрософт.

Нажмите кнопку выше, чтобы перейти непосредственно к параметрам, или выполните следующие действия для настройки Windows Hello:

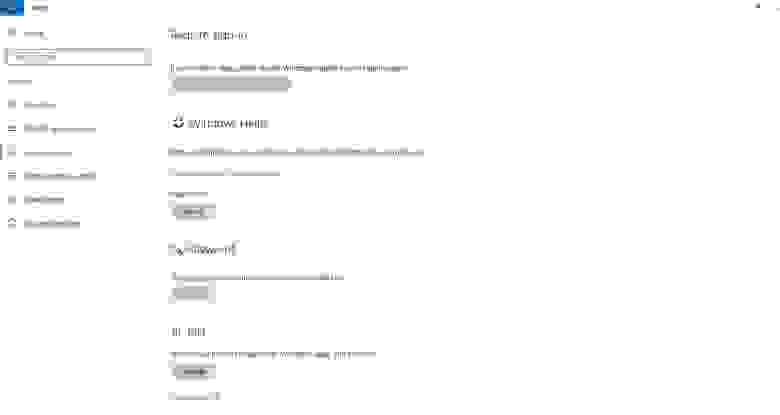

В разделе Способы входа приведены три варианта входа с помощью Windows Hello:

Выберите Распознавание лиц Windows Hello, чтобы настроить вход с использованием функции распознавания лица с помощью инфракрасной камеры вашего компьютера или внешней инфракрасной камеры.

Выберите Распознавание отпечатков пальцев Windows Hello, чтобы настроить вход с помощью сканера отпечатков пальцев.

Выберите ПИН-код Windows Hello, чтобы настроить вход с помощью ПИН-кода.

Статьи по теме

Windows Hello — это индивидуально настраиваемый и более безопасный способ получить мгновенный доступ к устройствам Windows 10 с помощью ПИН-кода, распознавания лица или отпечатков пальцев. Вам потребуется настроить ПИН-код при настройке входа с использованием отпечатков пальцев или распознавания лица. Впрочем, можно входить в систему с использованием только ПИН-кода.

Эти варианты упрощают процедуру входа на ваш компьютер и делают ее безопаснее, поскольку ваш ПИН-код связан только с одним устройством, а для резервного копирования он связывается с вашей учетной записью Майкрософт.

Нажмите кнопку выше, чтобы перейти непосредственно к параметрам, или выполните следующие действия для настройки Windows Hello:

В разделе Управление входом на устройство вы увидите три варианта входа с помощью Windows Hello:

Выберите Распознавание лиц Windows Hello, чтобы настроить вход с использованием распознавания лица с помощью инфракрасной камеры вашего компьютера или внешней инфракрасной камеры.

Выберите Распознавание отпечатков пальцев Windows Hello, чтобы настроить вход с сканера отпечатков пальцев.

Выберите ПИН-код Windows Hello, чтобы настроить вход с ПИН-кодом.

Вход в учетную запись Майкрософт с помощью Windows Hello или ключа безопасности

Если вам надоело вспоминать или сбрасывать пароль, попробуйте использовать Windows Hello или ключ безопасности, совместимый с платформой FIDO 2, для входа в свою учетную запись Майкрософт. Для этого вам понадобится только устройство с Windows 11 и браузер Microsoft Edge. (Эта функция пока недоступна для консолей Xbox и телефонов.)

Что такое Windows Hello?

Windows Hello — это персонализированный способ входа с помощью функции распознавания лица, отпечатка пальца или ПИН-кода. Windows Hello можно использовать для входа на устройство с экрана блокировки и для входа в учетную запись в Интернете.

Что такое ключ безопасности?

Ключ безопасности — это физическое устройство, которое можно использовать вместо имени пользователя и пароля для входа в систему. Это может быть USB-ключ, который можно хранить в связке ключей, или NFC-устройство, например смартфон или карточка доступа. Он используется в дополнение к отпечатку пальца или ПИН-коду, поэтому даже если кто-либо получит ваш ключ безопасности, он не сможет войти в систему без вашего ПИН-кода или отпечатка пальца.

Ключи безопасности обычно можно приобрести в розничных магазинах, где продаются периферийные устройства для компьютеров.

Как выполнить вход с помощью Windows Hello

Выполните описанные ниже действия, чтобы настроить Windows Hello, а затем войдите в свою учетную запись Майкрософт в браузере Microsoft Edge.

Нажмите Пуск > Параметры > Учетные записи > Варианты входа.

В разделе Варианты входа выберите элемент Windows Hello, который нужно добавить.

Чтобы добавить Windows Hello в качестве способа входа для своей учетной записи Майкрософт:

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности.

Нажмите Добавьте новый способ входа или проверки.

Выберите Используйте компьютер с Windows.

Следуйте инструкциям по настройке Windows Hello в качестве способа входа в систему.

Как выполнить вход с помощью ключа безопасности

Существуют различные типы ключей безопасности, например USB-ключ, который подключается к устройству, или NFC-ключ, которым нужно коснуться NFC-сканера. Обязательно ознакомьтесь с типом своего ключа безопасности, прочитав прилагающееся к нему руководство от производителя.

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности.

Нажмите Добавьте новый способ входа или проверки.

Определите тип ключа (USB или NFC) и нажмите Далее.

Запустится процесс настройки, в ходе которого нужно будет вставить ключ или коснуться им устройства.

Создайте ПИН-код (или введите существующий ПИН-код, если вы его уже создали).

Выполните следующее действие, коснувшись кнопки или золотого диска на своем ключе (или прочтите руководство, чтобы узнать, какое действие требуется).

Присвойте ключу безопасности имя, чтобы его можно было отличить от других ключей.

Выйдите из своей учетной записи и откройте Microsoft Edge, выберите Использовать Windows Hello или ключ безопасности, затем вставьте ключ или коснитесь им устройства, чтобы выполнить вход.

Примечание: Производитель ключа безопасности может предоставить программное обеспечение, которое позволяет управлять ключом, например менять ПИН-код или создавать отпечаток пальца.

Управление ключами

Выполните описанные ниже действия, чтобы удалить ключи, настроенные для вашей учетной записи.

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности. Управляйте ключами безопасности в разделе Способы подтверждения вашей личности.

Если вам надоело вспоминать или сбрасывать пароль, попробуйте использовать Windows Hello или ключ безопасности, совместимый с платформой FIDO 2, для входа в свою учетную запись Майкрософт. Для этого вам понадобится только устройство с Windows 10 версии 1809 или выше и браузер Microsoft Edge. (Эта функция пока недоступна для консолей Xbox и телефонов.)

Что такое Windows Hello?

Windows Hello — это персонализированный способ входа с помощью функции распознавания лица, отпечатка пальца или ПИН-кода. Windows Hello можно использовать для входа на устройство с экрана блокировки и для входа в учетную запись в Интернете.

Что такое ключ безопасности?

Ключ безопасности — это физическое устройство, которое можно использовать вместо имени пользователя и пароля для входа в систему. Это может быть USB-ключ, который можно хранить в связке ключей, или NFC-устройство, например смартфон или карточка доступа. Он используется в дополнение к отпечатку пальца или ПИН-коду, поэтому даже если кто-либо получит ваш ключ безопасности, он не сможет войти в систему без вашего ПИН-кода или отпечатка пальца.

Ключи безопасности обычно можно приобрести в розничных магазинах, где продаются периферийные устройства для компьютеров.

Как выполнить вход с помощью Windows Hello

Выполните описанные ниже действия, чтобы настроить Windows Hello, а затем войдите в свою учетную запись Майкрософт в браузере Microsoft Edge.

Перейдите в раздел Учетные записи > Варианты входа.

В разделе Управление входом в устройство выберите пункт Windows Hello, чтобы добавить его.

Чтобы добавить Windows Hello в качестве способа входа для своей учетной записи Майкрософт:

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности

Нажмите Добавьте новый способ входа или проверки

Выберите Используйте компьютер с Windows

Следуйте инструкциям в диалоговых окнах, чтобы настроить Windows Hello как способ входа в систему.

Как выполнить вход с помощью ключа безопасности

Существуют различные типы ключей безопасности, например USB-ключ, который подключается к устройству, или NFC-ключ, которым нужно коснуться NFC-сканера. Обязательно ознакомьтесь с типом своего ключа безопасности, прочитав прилагающееся к нему руководство от производителя.

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности

Нажмите Добавьте новый способ входа или проверки

Определите тип ключа (USB или NFC) и нажмите Далее.

Запустится процесс настройки, в ходе которого нужно будет вставить ключ или коснуться им устройства.

Создайте ПИН-код (или введите существующий ПИН-код, если вы его уже создали).

Выполните следующее действие, коснувшись кнопки или золотого диска на своем ключе (или прочтите руководство, чтобы узнать, какое действие требуется).

Присвойте ключу безопасности имя, чтобы его можно было отличить от других ключей.

Выйдите из своей учетной записи и откройте Microsoft Edge, выберите Использовать Windows Hello или ключ безопасности, затем вставьте ключ или коснитесь им устройства, чтобы выполнить вход.

Примечание: Производитель ключа безопасности может предоставить программное обеспечение, которое позволяет управлять ключом, например менять ПИН-код или создавать отпечаток пальца.

Управление ключами

Выполните описанные ниже действия, чтобы удалить ключи, настроенные для вашей учетной записи.

Откройте страницу учетной записи Майкрософт и выполните вход обычным способом.

Выберите Безопасность > Расширенные параметры безопасности, затем в разделе Windows Hello и ключи безопасности нажмите Управление способами входа.

Windows Hello для бизнеса

Область применения

В Windows 10 служба Windows Hello для бизнеса позволяет заменить пароли строгой двухфакторной проверкой подлинности на компьютерах и мобильных устройствах. В процессе проверки подлинности используется новый тип учетных данных пользователя, привязанных к устройству, включая биометрические данные или ПИН-код.

В первых выпусках Windows 10 предоставлялись службы Microsoft Passport и Windows Hello, которые вместе обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Пользователи, которые уже выполнили развертывание этих технологий, не заметят никаких изменений в функционировании этих служб. Клиентам, которым еще предстоит оценить возможности Windows Hello, будет гораздо легче выполнить развертывание благодаря упрощенным политикам, документации и семантике.

Windows Hello решает следующие проблемы, связанные с паролями.

Windows Hello позволяет пользователям проверять подлинность:

После первоначальной двухэтапной проверки пользователя при регистрации на устройстве настраивается служба Windows Hello, и пользователю Windows предлагается создать ПИН-код или жест, который может быть биометрическим (например, отпечаток пальца). Пользователь делает жест для подтверждения своей личности. В дальнейшем Windows использует Windows Hello для проверки подлинности пользователей.

Администратор предприятия или образовательного учреждения может создать политики для управления службой Windows Hello для бизнеса на устройствах с Windows 10, подключенных к корпоративной сети.

Вход с использованием биометрических данных

Windows Hello обеспечивает надежную комплексную биометрическую проверку подлинности на основе распознавания лиц или отпечатков пальцев. В Windows Hello используется сочетание из особых инфракрасных (ИК)-камер и программного обеспечения, что повышает точность и защищает от спуфинга. Ведущие производители оборудования поставляют устройства со встроенными камерами, совместимыми с Windows Hello. Оборудование для чтения отпечатков пальцев можно использовать или добавлять на устройства, которые в настоящее время не имеют его. На устройствах, Windows Hello, простой биометрический жест открывает учетные данные пользователей.

Биометрические данные, используемые для реализации Windows Hello, надежно хранятся в Windows только на локальном устройстве. Биометрические данные не перемещаются и никогда не отправляются на внешние устройства или серверы. Поскольку Windows Hello только хранит данные биометрической идентификации на устройстве, нет ни одной точки сбора, на который злоумышленник может скомпрометировать, чтобы украсть биометрические данные. Дополнительные сведения о биометрической проверке подлинности Windows Hello для бизнеса см. в Windows Hello биометрии предприятия.

Различия между Windows Hello и Windows Hello для бизнеса

Для удобства входа пользователи могут создать ПИН-код или биометрический жест на своих личных устройствах. Это использование Windows Hello уникально для устройства, на котором оно настроено, но может использовать простой хаш пароля в зависимости от типа учетной записи человека. Эта конфигурация именуется Windows Hello пин-кодом удобства и не опирается на асимметричную (общедоступный или частный ключ) или проверку подлинности на основе сертификатов.

Windows Hello для бизнеса, который настроен политикой групповой политики или управления мобильными устройствами (MDM), всегда использует проверку подлинности на основе ключей или сертификатов. Это делает его гораздо более безопасным, чем Windows Hello пин-код удобства.

Преимущества Windows Hello

Сообщения о хищении персональных данных и широкомасштабных взломах часто появляются в СМИ. Никто не хочет получить уведомление о том, что его имя пользователя и пароль были раскрыты.

Вам может быть интересно, как ПИН-код помогает защитить устройство лучше, чем пароль. Пароли представляют собой общие секреты; они вводятся на устройстве и передаются по сети на сервер. Перехваченное имя и пароль учетной записи может использоваться любым человеком в любом месте. Учетные данные могут быть раскрыты при взломе сервера, на котором они хранятся.

В Windows 10 служба Windows Hello заменяет пароли. Если поставщик удостоверений поддерживает ключи, Windows Hello подготовка создает пару ключей шифрования, привязанную к модулем доверенных платформ (TPM), если устройство имеет TPM 2.0 или в программном обеспечении. Доступ к этим ключам и подпись, подтверждающая владение закрытым ключом, предоставляются только при вводе PIN-кода или биометрического жеста. В процессе двухэтапной проверки, выполняемой при регистрации в службе Windows Hello, создаются доверительные взаимоотношения между поставщиком удостоверений и пользователем. При этом открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей и жеста Hello, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам.

Windows Hello — удобный метод входа в систему, основанный на проверке подлинности по имени пользователя и паролю и одновременно позволяющий пользователям отказаться от ввода паролей.

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код привязан к конкретному устройству и не обеспечивает никакой проверки подлинности при попытке доступа с других устройств.

Windows Hello защищает удостоверения и учетные данные пользователей. Поскольку пользователь не вводит пароль (за исключением этапа подготовки), можно предотвратить фишинговые атаки и атаки методом подбора. Эта технология также позволяет предотвратить взломы серверов, так как учетные данные Windows Hello являются асимметричной парой ключей. Поскольку эти ключи защищены доверенными платформенными модулями (TPM), снижается угроза атак с повторением пакетов.

Как работает Windows Hello для бизнеса: основные положения

Учетные данные службы Windows Hello основаны на сертификате или асимметричной паре ключей. Учетные данные Windows Hello привязаны к устройству так же, как и маркер, получаемый с помощью этих учетных данных.

Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Windows Hello с учетной записью пользователя на этапе регистрации.

Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

Проверка подлинности — это двухфакторная проверка подлинности с сочетанием ключа или сертификата, привязанного к устройству, и чем-то, что человек знает (ПИН-код) или чем-то, чем является человек (биометрия). Жест Windows Hello не перемещается между устройствами и не разделяется с сервером. Шаблоны биометрии хранятся локально на устройстве. ПИН-код никогда не хранится и не является общим.

Закрытый ключ никогда не оставляет устройство при использовании TPM. На проверяющем подлинность сервере хранится открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

При вводе ПИН-кода или использовании биометрического жеста Windows 10 криптографически подписывает данные, передаваемые поставщику удостоверений, с помощью закрытого ключа. Поставщик удостоверений проверяет удостоверение пользователя и подтверждает его подлинность.

Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) используют единый контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

Закрытые ключи сертификатов могут быть защищены контейнером Windows Hello и жестом Windows Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратные или программные) или сертификаты в аппаратном или программном обеспечении. Предприятия, которые имеют инфраструктуру общедоступных ключей (PKI) для выдачи и управления сертификатами конечных пользователей, могут продолжать использовать PKI в сочетании с Windows Hello. Предприятия, которые не используют PKI или хотят сократить усилия, связанные с управлением пользовательскими сертификатами, могут полагаться на учетные данные на основе ключей для Windows Hello но по-прежнему используют сертификаты на контроллерах домена в качестве корня доверия.

Windows Hello для бизнеса с ключом не поддерживает предоставленные учетные данные для RDP. RDP не поддерживает проверку подлинности с помощью ключа или сертификата самозаверяемой подписи. RDP с Windows Hello для бизнеса поддерживается развертыванием на основе сертификатов в качестве предоставленных учетных данных. Windows Hello для бизнеса доверие ключа можно использовать с помощью Защитник Windows Remote Credential Guard.

Windows Hello для бизнеса в начале 2022 г. внедряет новую модель доверия, называемую облачным доверием. Эта модель доверия позволит развертывать Windows Hello для бизнеса с помощью инфраструктуры, внедренной для поддержки входных ключевых элементов безопасности на присоединенных устройствах Hybrid Azure AD и локальном доступе к ресурсам на устройствах Azure AD Joined. Дополнительные сведения будут доступны в Windows Hello для облачного доверия бизнеса, как только он будет доступен.

Подробнее

Видеопрезентация Microsoft Virtual Academy Знакомство с Windows Hello.

Управление проверкой личности с помощью Windows Hello для бизнеса

Делимся с вами обзорным материалом про службу Windows Hello, обеспечивающую двухфакторную проверку на Windows 10. Также вы узнаете, чем она будет полезна для крупных компаний, почему стоит выбирать PIN-код, а не пароль и как её настроить.

Windows Hello — что это и зачем?

В Windows 10 служба Windows Hello для бизнеса заменяет пароли на строгую двухфакторную проверку подлинности на компьютерах и мобильных устройствах. Она заключается в создании нового типа учетных данных пользователя в привязке к устройству, использовании биометрических данных или PIN-кода.

В первых версиях Windows 10 были службы Microsoft Passport и Windows Hello, которые обеспечивали многофакторную проверку подлинности. Чтобы упростить развертывание и расширить возможности поддержки, Microsoft объединила эти технологии в единое решение — Windows Hello. Если вы уже выполнили развертывание этих технологий, то вы не заметите никаких изменений в функционировании служб. Для тех, кому еще предстоит оценить работу Windows Hello, выполнить развертывание будет гораздо проще благодаря упрощенным политикам, документации и семантике.

Служба Hello призвана решать типичные проблемы пользователей, возникающие при работе с паролями:

После начальной двухэтапной проверки при регистрации на вашем устройстве настраивается служба Hello, и вы сами устанавливаете жест, который может быть как биометрическим, например отпечатком пальца, так и PIN-кодом. Далее необходимо сделать жест для проверки своего удостоверения. После этого Windows использует Hello для проверки подлинности и предоставления им доступа к защищенным ресурсам и службам.

От имени администратора компании или общеобразовательной организации можно создать политики управления Hello для использования на устройствах под управлением Windows 10, которые подключаются к вашей организации.

Разница между Windows Hello и Windows Hello для бизнеса

Windows Hello предназначена для удобного и безопасного входа пользователя. Такое использование Hello обеспечивает отдельный уровень защиты, так как является уникальным для устройства, на котором настраивается, однако проверка подлинности на основе сертификатов при этом отсутствует.

Служба Windows Hello для бизнеса, которая настраивается групповой политикой или политикой MDM, использует проверку подлинности на основе ключа или сертификата.

В настоящее время в учетных записях Active Directory с использованием Windows Hello не поддерживается проверка подлинности на основе ключа или сертификата. Эта функция должна появиться в будущем выпуске.

Почему PIN-код, а не пароль?

Пароли представляют собой общие секреты, они вводятся на устройстве и передаются по сети на сервер. Перехваченные имя и пароль учетной записи могут быть использованы кем угодно. Например, учетные данные могут быть раскрыты при взломе сервера.

В Windows 10, в процессе подготовки, служба Hello создает пару криптографических ключей, привязанных к доверенному платформенному модулю (TPM), если устройство оснащено таким модулем, или в программной реализации. Доступ к этим ключам и получение подписи для проверки того, что пользователь владеет закрытым ключом, предоставляется только при вводе PIN-кода или биометрического жеста. Двухэтапная проверка, которая происходит при регистрации в службе Hello, формирует доверительные взаимоотношения между поставщиком удостоверений и пользователем, когда открытая часть пары «открытый/закрытый ключ» отправляется поставщику удостоверений и связывается с учетной записью пользователя. Когда пользователь выполняет жест на устройстве, поставщик удостоверений определяет по комбинации ключей Hello и жеста, что это проверенное удостоверение, и предоставляет маркер проверки подлинности, с помощью которого Windows 10 получает доступ к ресурсам и службам. Кроме того, в процессе регистрации генерируется претензия по удостоверению для каждого поставщика удостоверений, чтобы криптографически подтвердить, что ключи Hello привязаны к TPM. Если претензия по удостоверению во время регистрации не выставляется поставщику удостоверений, поставщик удостоверений должен предполагать, что ключ Hello создан программно.

Представьте, что кто-то подсматривает через ваше плечо при получении денежных средств из банкомата и видит вводимый вами PIN-код. Наличие этого PIN-кода не поможет им получить доступ к учетной записи, так как у них нет банковской карты. Аналогичным образом перехват PIN-кода для устройства не позволяет злоумышленнику получить доступ к учетной записи, так как PIN-код является локальным для конкретного устройства и не обеспечивает никакого типа проверки подлинности с любого другого устройства.

Hello как раз позволяет защищать удостоверения и учетные данные пользователей. Так как пароли не используются, фишинг и атаки методом подбора становятся бесполезными. Эта технология позволяет также предотвратить взломы серверов, так как учетные данные Hello являются асимметричной парой ключей, что предотвращает атаки с повторяющимися пакетами, так как эти ключи защищены доверенными платформенными модулями (TPM).

Также можно использовать устройства с Windows 10 Mobile в качестве удаленных учетных данных при входе на ПК под управлением Windows 10. В процессе входа в систему ПК под управлением Windows 10 он может подключаться и получать доступ к Hello на вашем устройстве под управлением Windows 10 Mobile по Bluetooth. Поскольку мы всегда носим с собой телефон, Hello позволяет гораздо проще реализовать двухфакторную проверку подлинности.

Функция входа через телефон в данный момент доступна только отдельным участникам программы принятия технологий (TAP).

Так как же PIN-код помогает защитить устройство лучше, чем пароль?

Преимущества PIN-кода в сравнении с паролем связаны не с его структурой (длиной и сложностью), а с принципом работы.

1. PIN-код привязан к устройству. Злоумышленник, получивший доступ к паролю, может войти в учетную запись с любого устройства, но в случае кражи PIN-кода вход в учетную запись будет невозможен без доступа к соответствующему устройству.

2. PIN-код хранится на устройстве локально. Пароль передается на сервер и может быть перехвачен в процессе передачи или украден с сервера. PIN-код задается на устройстве на локальном уровне, не передается и не хранится на сервере. При создании PIN-кода устанавливаются доверительные отношения с поставщиком удостоверений и создается пара асимметричных ключей, используемых для проверки подлинности. При вводе PIN-кода ключ проверки подлинности разблокируется и используется для подтверждения запроса, отправляемого на сервер для проверки подлинности.

3. PIN-код поддерживается оборудованием. PIN-код Hello поддерживается микросхемой доверенного платформенного модуля (TPM), представляющей собой надежный криптографический процессор для выполнения операций шифрования. Эта микросхема содержит несколько механизмов физической защиты для предотвращения взлома, и вредоносные программы не могут обойти функции безопасности TPM. TPM применяется во всех телефонах с Windows 10 Mobile и во многих современных ноутбуках.

Материал ключа пользователя создается и становится доступным в доверенном платформенном модуле (TPM) на устройстве пользователя, что защищает материал от перехвата и использования злоумышленниками. Поскольку технология Hello подразумевает использование пар асимметричных ключей, учетные данные пользователей не будут похищены в случае нарушения безопасности поставщика удостоверений или веб-сайтов, к которым пользователь осуществляет доступ.

TPM защищает от множества известных и потенциальных атак, в том числе атак методом подбора PIN-кода. После определенного количества попыток ввода неправильного PIN-кода устройство блокируется.

4. PIN-код может быть сложным. К PIN-коду Windows Hello для бизнеса применяется тот же набор политик управления ИТ, что и к паролю, в том числе сложность, длина, срок действия и история изменений. Несмотря на уверенность большинства пользователей в том, что PIN-код представляет собой простой код из 4 цифр, администраторы могут устанавливать для управляемых устройств политики, предполагающие уровень сложности PIN-кода, сопоставимый с паролем. Вы можете сделать обязательными или запретить специальные знаки, буквы в верхнем и нижнем регистрах, а также и цифры.

Раздел меню настроек в котором задаются параметры PIN-кода и биометрия:

Что произойдет в случае кражи ноутбука или телефона?

Для нарушения безопасности учетных данных Windows Hello, защищаемых TPM, злоумышленнику нужно осуществить доступ к физическому устройству, найти способ похитить биометрические данные пользователя или подобрать PIN-код. Все это нужно сделать раньше, чем функциональный механизм защиты от взлома TPM заблокирует устройство. Для ноутбуков, не имеющих TPM, можно настроить дополнительную защиту, активировав BitLocker и ограничив количество неудачных попыток входа в систему.

Настройка BitLocker без TPM

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику:

Конфигурация компьютера → Административные шаблоны → Компоненты Windows → Шифрование диска BitLocker → Диски операционной системы → Требовать дополнительной проверки подлинности при запуске

В параметрах политики выберите Разрешить использование BitLocker без совместимого TPM, а затем нажмите кнопку ОК.

Перейдите в меню Панель управления → Система и безопасность → Шифрование диска BitLocker и выберите диск с операционной системой, который требуется защитить.

С помощью редактора локальных групповых политик (gpedit.msc) активируйте следующую политику: Конфигурация компьютера → Параметры Windows → Параметры безопасности → Политики учетных записей → Политика блокировки учетных записей → Пороговое значение блокировки.

Установите допустимое количество неудачных попыток входа в систему и нажмите ОК.

Как работает Windows Hello для бизнеса: основные положения

1. Учетные данные службы Hello основаны на сертификате или асимметричной паре ключей и привязаны к устройству, как и маркер, получаемый с помощью учетных данных.

2. Поставщик удостоверений (например, Active Directory, Azure AD или учетная запись Майкрософт) проверяет удостоверение пользователя и сопоставляет открытый ключ Hello с учетной записью пользователя на этапе регистрации.

3. Ключи могут генерироваться в аппаратном (TPM 1.2 или 2.0 для предприятий и TPM 2.0 для потребителей) или программном обеспечении на основании политики.

4. Проверка подлинности — это двухфакторная проверка с использованием сочетания ключа или сертификата, привязанного к устройству, и информации, известной пользователю PIN-код), или идентификационных данных пользователя (Windows Hello). Жест Hello не перемещается между устройствами и не предоставляется серверу. Он хранится локально на устройстве.

5. Закрытый ключ никогда не покидает устройство. Проверяющий подлинность сервер имеет открытый ключ, который был сопоставлен с учетной записью пользователя во время регистрации.

6. Ввод PIN-кода и биометрических жестов приводит к проверке удостоверения пользователя в Windows 10 и проверке подлинности с использованием ключей или сертификатов Hello.

7. Личные (учетная запись Майкрософт) или корпоративные учетные записи (Active Directory или Azure AD) использует один контейнер для ключей. Все ключи разделены по доменам поставщиков удостоверений в целях обеспечения конфиденциальности пользователя.

8. Закрытые ключи сертификатов могут быть защищены контейнером Hello и жестом Hello.

Сравнение проверки подлинности на основе ключа и сертификата

Для подтверждения личности служба Windows Hello для бизнеса может использовать ключи (аппаратный или программный) или сертификаты с ключами в аппаратном или программном обеспечении. Предприятия с инфраструктурой открытых ключей (PKI) для выпуска и управления сертификатами могут продолжать использовать PKI вместе со службой Hello. Предприятия, у которых нет PKI или которые хотят сократить объем работ, связанных с управлением сертификатами, могут использовать для службы Hello учетные данные на основе ключа.

Аппаратные ключи, которые создаются модулем TPM, обеспечивают наиболее высокий уровень гарантии. При изготовлении в модуль TPM помещается сертификат ключа подтверждения (EK). Этот сертификат EK создает корневое доверие для всех других ключей, которые генерируются в этом модуле TPM. Сертификация EK используется для генерации сертификата ключа удостоверения подлинности (AIK), выданного службой сертификации Microsoft. Этот сертификат AIK можно использовать как претензию по удостоверению, чтобы доказать поставщикам удостоверений, что ключи Hello генерировались одним и тем же TPM. Центр сертификации Майкрософт (CA) генерирует сертификат AIK для каждого устройства, пользователя и IDP, чтобы гарантировать защиту конфиденциальности.

Если поставщики удостоверений, например Active Directory или Azure AD, регистрируют сертификат в службе Hello, Windows 10 будет поддерживать тот же набор сценариев, что и смарт-карта. Если тип учетных данных представляет собой ключ, будет поддерживаться только доверие и операции на основе ключа.

Мы постарались написать для вас подробный и понятный туториал по работе со службой Windows Hello. Если у вас остались вопросы, задавайте в комментариях.