Создание и развертывание Windows защиты информации (WIP) с помощью Intune

Политики защиты Windows (WIP) с Windows 10 приложениями можно использовать для защиты приложений без регистрации устройств.

Прежде чем начать

При добавлении политики WIP необходимо понимать несколько понятий:

Список разрешенных и освобожденных приложений

Защищенные приложения: Эти приложения — это приложения, которые должны придерживаться этой политики.

Освобожденные приложения: Эти приложения освобождаются от этой политики и могут получать доступ к корпоративным данным без ограничений.

Типы приложений

Предварительные требования

Перед созданием политики WIP необходимо настроить поставщика MAM. Узнайте больше о настройке поставщика MAM с помощью Intune.

WIP не поддерживает несколько удостоверений, одновременно может существовать только один управляемый идентификатор. Дополнительные сведения о возможностях и ограничениях WIP см. в дополнительных сведениях о защите корпоративных данных с помощью Windows защиты информации (WIP).

Кроме того, необходимо иметь следующую лицензию и обновить:

Добавление политики WIP

После создания Intune в организации можно создать политику, спецификуемую для WIP.

Дополнительные сведения о создании политик WIP для Intune, включая доступные параметры и их настройку, см. в документе Create a Windows Information Protection (WIP) с помощью MAM с помощью портала для Microsoft Intune в библиотеке Безопасность Windows документации.

Добавление рекомендуемых приложений в список защищенных приложений

Добавление приложения Store в список защищенных приложений

Добавление приложения Store

Добавление настольного приложения в список защищенных приложений

Добавление настольного приложения

WiP Обучение

После добавления приложений, которые необходимо защитить с помощью WIP, необходимо применить режим защиты с помощью wiP Обучение.

Прежде чем начать

WiP Обучение это отчет, который позволяет отслеживать приложения с поддержкой WIP и приложения, неизвестные WIP. Неизвестные приложения — это приложения, не развернутые ИТ-отделом организации. Вы можете экспортировать эти приложения из отчета и добавлять их в политики WIP, чтобы избежать нарушения производительности, прежде чем они будут применять WIP в режиме «Block».

Помимо просмотра сведений о приложениях с поддержкой WIP можно просмотреть сводку устройств, которые имеют общие данные о работе с веб-сайтами. С помощью этих сведений можно определить, какие веб-сайты должны быть добавлены в групповые и пользовательские политики WIP. В сводке показано, какие URL-адреса веб-сайтов доступны приложениям с поддержкой WIP.

При работе с приложениями с поддержкой WIP и неизвестными wiP-приложениями рекомендуется начинать с Silent или Allow Overrides, проверяя с небольшой группой, что у вас есть нужные приложения в списке защищенных приложений. После этого вы можете изменить конечную политику обеспечения соблюдения, блок.

Какие режимы защиты?

Блокировка

WIP ищет неприемлемые методы обмена данными и останавливает пользователя от выполнения действия. Заблокированные действия могут включать обмен информацией между не корпоративными приложениями и обмен корпоративными данными между другими людьми и устройствами за пределами организации.

Разрешить переопределения

WIP ищет недопустимый обмен данными, предупреждая пользователей о том, что они делают что-то потенциально небезопасное. Однако этот режим позволяет пользователю переопределять политику и делиться данными, внося действие в журнал аудита.

Silent

WIP выполняется в режиме бесшумного ведения журнала ненадлежащего обмена данными, не блокируя все, что было бы предложено для взаимодействия сотрудников в режиме Разрешить переопределение. Неоконченные действия, такие как ненадлежащие попытки приложений получить доступ к сетевому ресурсу или данным, защищенным WIP, по-прежнему остановлены.

Отключение (не рекомендуется)

WiP отключен и не помогает защитить или аудит данных.

После отключения WIP предпринята попытка расшифровки любых файлов с тегами WIP на локально присоединенных дисках. Обратите внимание, что предыдущие сведения о расшифровке и политике не будут автоматически повторно при включив защиту WIP.

Добавление режима защиты

Из области политики приложения выберите имя политики, а затем выберите необходимые параметры.

Выберите параметр, а затем выберите Сохранить.

Разрешить Windows поиска для поиска зашифрованных элементов

Позволяет или отоносят индексацию элементов. Этот переключатель для Windows индексатора поиска, который контролирует индексацию зашифрованных элементов, таких как защищенные Windows защиты информации (WIP).

Этот параметр политики защиты приложений находится в расширенных параметрах политики защиты Windows информации. Политика защиты приложений должна быть задатка платформе Windows 10, а состояние политики регистрации приложений должно быть задано с регистрацией.

Когда политика включена, элементы, защищенные WIP, индексироваться, а метаданные о них хранятся в незашифрованном расположении. Метаданные включают такие вещи, как путь к файлу и изменение даты.

Когда политика отключена, защищенные элементы WIP не индексироваться и не показываться в результатах в Кортана или проводнике файлов. Может также повлиять на производительность фотографий и Groove приложений, если на устройстве много защищенных файлов мультимедиа WIP.

Добавление расширений зашифрованных файлов

В дополнение к настройке указателя Windows поиска для поиска зашифрованных элементов можно указать список расширений файлов. Файлы с этими расширениями шифруются при копировании с сервера блока сообщений (SMB) в пределах корпоративной границы, как определено в списке расположения сети. Если эта политика не указана, применяется существующее поведение автоматического шифрования. При настройке этой политики шифруются только файлы с расширениями в списке.

Развертывание политики защиты приложений WIP

Эта информация применяется к WIP без регистрации устройства.

После создания политики защиты приложений WIP необходимо развернуть ее в организации с помощью MAM.

На области политики приложения выберите недавно созданную политику защиты приложений, выберите группы пользователей Добавить > группу пользователей.

Список групп пользователей, в составе всех групп безопасности в Azure Active Directory, открывается в области Добавить группу пользователей.

Выберите группу, к которая будет применяться политика, а затем выберите Выберите развертывание политики.

Дальнейшие действия

Дополнительные сведения о защите Windows см.в этой Windows защите данных предприятия.

Настройка Windows Information Protection (WIP) с помощью обучения WIP

Относится к:

С помощью Обучение WIP вы можете разумно настроить приложения и веб-сайты, включенные в политику WIP, чтобы уменьшить количество разрушительных подсказок и сохранить их точными и актуальными. WiP Обучение создает два отчета: отчет об обучении Приложения и отчет об обучении веб-сайта. Доступ к обоим отчетам можно получить из Microsoft Azure Intune.

Отчет об обучении приложения отслеживает ваши приложения, а не политики, которые пытаются получить доступ к данным о работе. Вы можете идентифицировать эти приложения с помощью отчета и добавить их в политики WIP, чтобы избежать нарушения производительности, прежде чем полностью применять WIP в режиме «Block». Частый мониторинг отчета поможет вам непрерывно определять попытки доступа, чтобы вы могли соответствующим образом обновлять политику.

В отчете об обучении веб-сайтаможно просмотреть сводку устройств, которые имеют общие данные о работе с веб-сайтами. Эти сведения можно использовать для определения того, какие веб-сайты должны быть добавлены в групповые и пользовательские политики WIP. В сводке показано, какие URL-адреса веб-сайтов доступны приложениям с поддержкой WIP, чтобы можно было определить, какие из них являются облачными или личными, и добавить их в список ресурсов.

Доступ к отчетам Обучение WIP

Щелкните все службы, введите Intune в фильтре текстовых полей и щелкните звезду, чтобы добавить ее в Избранное.

Щелкните Отчетыо состоянии защиты приложений > **** > для клиентов Intune. > ****

Выберите отчет об обучении приложения для Windows или отчет об обучении веб-сайту для Windows защиты информации.

После того как приложения и веб-сайты отображаются в отчетах Обучение ведения журнала, можно решить, следует ли добавлять их в политики защиты приложений.

Используйте раздел WIP в разделе Device Health

Для настройки политики защиты WIP можно использовать службу Device Health. Дополнительные дополнительные уроки см. в дополнительных подробной информации об использовании службы «Здоровье устройств».

Если вы хотите настроить среду для Windows Analytics: Device Health, Начало работы в службе Device Health дополнительные сведения.

Если у вас есть политики WIP, с помощью раздела WIP «Здоровье устройств» вы можете:

Использование службы «Здоровье устройств» и «Intune» для настройки политики защиты WIP

Сведения, необходимые для следующих действий, можно найти с помощью устройства Health, которое сначала необходимо настроить. Узнайте больше о том, как можно отслеживать состояние устройств с помощью устройства Health.

В приложении Device Health щелкните приложение, которое необходимо добавить в политику, и скопируйте WipAppId.

Например, если приложение google Chrome, WipAppId:

O=GOOGLE LLC, L=MOUNTAIN VIEW, S=CA, C=US\GOOGLE CHROME\CHROME.EXE\74.0.3729.108

На нижеупомяченных шагах вы отделяете WipAppId задними полосами в поля PUBLISHER, PRODUCT NAMEи FILE.

В Intune щелкните политики защиты приложений, а затем выберите политику приложения, в который нужно добавить приложение.

Нажмите кнопку Защищенные приложенияи нажмите кнопку Добавить приложения.

В меню Рекомендуемые приложения опускаются, выберите приложения Store или Настольныеприложения в зависимости от выбранного приложения (например, исполняемое (EXE) — это настольное приложение. ****

В NAME (необязательно) введите имя приложения, а затем в PUBLISHER (обязательно) введите сведения издателя, скопированные на шаге 1 выше.

Например, если WipAppId

O=GOOGLE LLC, L=MOUNTAIN VIEW, S=CA, C=US\GOOGLE CHROME\CHROME.EXE\74.0.3729.108

текст перед первой задней полосой является издателем:

O=GOOGLE LLC, L=MOUNTAIN VIEW, S=CA, C=US

Введите имя продукта в PRODUCT NAME (обязательно) (вероятно, это будет то же самое, что вы введите для NAME).

Например, если WipAppId

O=GOOGLE LLC, L=MOUNTAIN VIEW, S=CA, C=US\GOOGLE CHROME\CHROME.EXE\74.0.3729.108

текст между первой и второй полосами спины — это имя продукта:

Скопируйте имя исполняемого (например, snippingtool.exe) и вклеите его в FILE (обязательно).

Например, если WipAppId

O=GOOGLE LLC, L=MOUNTAIN VIEW, S=CA, C=US\GOOGLE CHROME\CHROME.EXE\74.0.3729.108

текст между второй и третьей полосами спины — это файл:

Введите номер версии приложения в MIN VERSION в Intune (поочередно можно указать максимальную версию, **** но **** требуется одно или другое), а затем выберите ДЕЙСТВИЕ: Разрешить или запретить

При работе с приложениями с поддержкой WIP и неизвестными wiP-приложениями рекомендуется начинать с переопределений Silent или Allow при проверке с небольшой группой, что у вас есть правильные приложения в списке разрешенных приложений. После этого вы можете изменить конечную политику обеспечения соблюдения, блок. Дополнительные сведения о режимах WIP см. в дополнительных сведениях: Защита корпоративных данных с помощью WIP: WIP-режимы

Отправляйте нам правки, добавления и отзывы, чтобы помочь улучшить этот раздел. Сведения о том, как внести свой вклад в эту тему, см. в Windows документации по ИТ-специалистам.

🔥 Windows Information Protection (WIP) автоматически защищает секретные файлы

Защита конфиденциальных данных всегда должна быть важным аспектом каждой операционной системы, и это хорошо знает Microsoft.

Компания проделала замечательную работу с Windows 10 для решения большинства проблем, связанных с безопасностью, и Windows Information Protection является ее важной частью.

Следует отметить, что этот пакет защиты включает в себя такие элементы, как защита информации Windows, защита информации Azure и защита Microsoft Cloud App.

Дело в том, что защита информации Windows, также известная как WIP, хорошо защищает автоматически классифицируемые файлы с помощью функции типов конфиденциальной информации.

Он использует все преимущества Windows Defender ATP, но имейте в виду, что последние улучшения доступны только в Windows 10 1903 и более поздних версиях.

Настройка WIP

Прежде чем мы продолжим, мы поговорим о том, как настроить защиту информации Windows.

Это довольно просто и прямо к делу, так что давайте начнем работать для вашего удовольствия.

Итак, первое, что нужно сделать пользователю, это посетить manage.microsoft.com через веб-браузер и войти в систему с учетной записью администратора Windows Intune.

После этого пользователь должен увидеть панель навигации слева и выбрать опцию «Policies».

Вот и все, что нужно для настройки WIP.

Как вы можете сказать, задача довольно проста, особенно для тех, кто разбирается в компьютере.

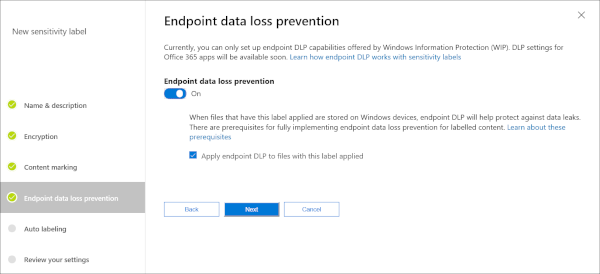

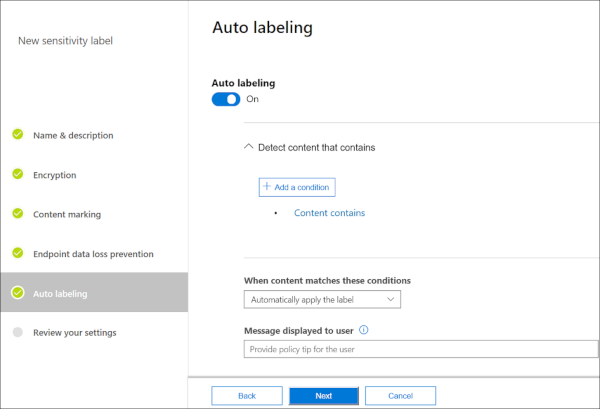

Защитите систему с помощью Endpoint Data Loss Prevention

Когда дело доходит до управления метками чувствительности, это можно сделать в центре соответствия Microsoft 365 с относительной легкостью.

Для тех, кто не знал, Защитник Windows может извлечь файл, чтобы проверить, не был ли он заражен вирусом или вредоносным ПО.

Он также может проверить, содержит ли файл конфиденциальную информацию, такую как номера кредитных карт или другие типы важных данных.

Типы конфиденциальной информации по умолчанию включают номера кредитных карт, номера телефонов, номера водительских прав и многое другое.

Однако здесь интересно то, что пользователи могут устанавливать пользовательские типы конфиденциальной информации, если они того пожелают.

Windows Information Protection

Всякий раз, когда пользователь создает или редактирует файл в конечной точке Windows 10, содержимое быстро извлекается и оценивается Защитником Windows ATP.

Затем он проверит файлы на наличие определенных типов конфиденциальной информации.

Теперь, если файлы имеют совпадение, Защитник Windows ATP затем перейдет к применению предотвращения потери данных конечной точки.

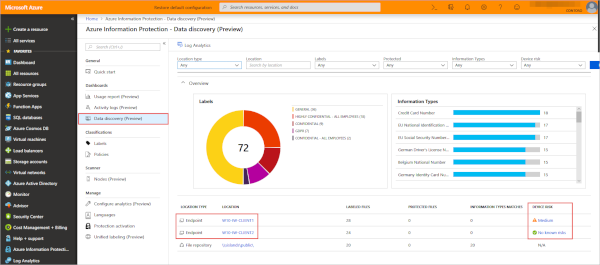

Следует отметить, что Защитник Windows ATP интегрирован с Microsoft Azure Information Protection, функцией, которая была разработана главным образом для обнаружения данных.

Он также может сообщать конфиденциальные типы данных, которые были недавно обнаружены.

Для тех, кто хочет увидеть типы конфиденциальной информации, мы рекомендуем проверить в соответствии с классификациями через соответствие Microsoft Office 365.

Помните, что все типы конфиденциальной информации по умолчанию имеют Microsoft в качестве издателя.

Когда дело доходит до пользовательских типов, они будут привязаны к имени арендатора.

Что такое Windows Information Protection? [РУКОВОДСТВО ДЛЯ ЭКСПЕРТА]

Чтобы исправить различные проблемы с ПК, мы рекомендуем DriverFix: это программное обеспечение будет поддерживать ваши драйверы в рабочем состоянии, тем самым защищая вас от распространенных компьютерных ошибок и сбоев оборудования. Проверьте все свои драйверы сейчас за 3 простых шага:

Из-за увеличения количества случаев, когда сотрудники используют свои собственные устройства внутри вашего предприятия, также участились случаи случайной утечки данных через их приложения и службы.

Утечки данных могут происходить через различные приложения и сервисы – электронную почту, социальные сети, общедоступное облако и т.д. Поскольку эти элементы находятся вне контроля вашей компании, они могут вызвать серьезные проблемы.

Чтобы помочь решить эти проблемы, разработчики Windows выпустили Windows Information Protection (WIP). Эта служба помогает защитить корпоративные данные и приложения от случайных утечек.

В этой статье мы рассмотрим службу WIP более подробно, а также обсудим, как ее использовать на вашем предприятии. Читай дальше, чтобы узнать больше.

Как установить защиту информации в Windows?

Что такое WIP?

WIP – это система MAM (управление мобильными приложениями) для Windows 10. Этот удобный инструмент дает вам возможность управлять всеми аспектами применения политик данных как для приложений, так и для документов.

WIP также позволяет запретить доступ к данным вашего предприятия как с корпоративных, так и с личных устройств, делая среду более безопасной. Эта служба позволяет сотрудникам создавать контент с помощью устройства, защищенного предприятием, и они могут выбрать, хотят ли они сохранить его как рабочий документ.

Если выбран этот вариант, WIP автоматически шифрует и сохраняет данные локально, чтобы менеджер предприятия мог легко и безопасно получить к ним доступ. Менеджер предприятия может устанавливать индивидуальный доступ к приложениям и другие ограничения, а также вести журнал всех изменений, внесенных в систему.

Это позволяет вам всегда следить за последними изменениями, а также останавливать любые действия, которые вы считаете неприемлемыми или рискованными. Если изменения произойдут, данные, хранящиеся в журналах WIP, дадут вам четкий ответ о том, кто выполнил изменение и что они сделали с данными, о которых идет речь.

Как использовать Windows Information Protection?

Чтобы настроить политику защиты информации Windows и развернуть ее на своем предприятии, вам необходимо использовать Microsoft Intune.

Чтобы получить Microsoft Intune для своего предприятия, посетите официальный веб-сайт Microsoft и ознакомьтесь с доступными тарифными планами.

После получения Microsoft Intune выполните следующие действия, чтобы настроить его:

Protect your enterprise data using Windows Information Protection (WIP)

Applies to:

Learn more about what features and functionality are supported in each Windows edition at Compare Windows 10 Editions.

With the increase of employee-owned devices in the enterprise, there’s also an increasing risk of accidental data leak through apps and services, like email, social media, and the public cloud, which are outside of the enterprise’s control. For example, when an employee sends the latest engineering pictures from their personal email account, copies and pastes product info into a tweet, or saves an in-progress sales report to their public cloud storage.

Windows Information Protection (WIP), previously known as enterprise data protection (EDP), helps to protect against this potential data leakage without otherwise interfering with the employee experience. WIP also helps to protect enterprise apps and data against accidental data leak on enterprise-owned devices and personal devices that employees bring to work without requiring changes to your environment or other apps. Finally, another data protection technology, Azure Rights Management also works alongside WIP to extend data protection for data that leaves the device, such as when email attachments are sent from an enterprise aware version of a rights management mail client.

While WIP can stop accidental data leaks from honest employees, it is not intended to stop malicious insiders from removing enterprise data. For more details about the benefits WIP provides, see Why use WIP? later in this topic.

Video: Protect enterprise data from being accidentally copied to the wrong place

Prerequisites

You’ll need this software to run WIP in your enterprise:

| Operating system | Management solution |

|---|---|

| WindowsВ 10, version 1607 or later | Microsoft Intune Microsoft Endpoint Configuration Manager Your current company-wide 3rd party mobile device management (MDM) solution. For info about 3rd party MDM solutions, see the documentation that came with your product. If your 3rd party MDM does not have UI support for the policies, refer to the EnterpriseDataProtection CSP documentation. |

What is enterprise data control?

Effective collaboration means that you need to share data with others in your enterprise. This sharing can be from one extreme where everyone has access to everything without any security, all the way to the other extreme where people can’t share anything and it’s all highly secured. Most enterprises fall somewhere in between the two extremes, where success is balanced between providing the necessary access with the potential for improper data disclosure.

As an admin, you can address the question of who gets access to your data by using access controls, such as employee credentials. However, just because someone has the right to access your data doesn’t guarantee that the data will remain within the secured locations of the enterprise. This means that while access controls are a great start, they’re not enough.

In the end, all of these security measures have one thing in common: employees will tolerate only so much inconvenience before looking for ways around the security restrictions. For example, if you don’t allow employees to share files through a protected system, employees will turn to an outside app that more than likely lacks security controls.

Using data loss prevention systems

To help address this security insufficiency, companies developed data loss prevention (also known as DLP) systems. Data loss prevention systems require:

A set of rules about how the system can identify and categorize the data that needs to be protected. For example, a rule set might contain a rule that identifies credit card numbers and another rule that identifies Social Security numbers.

A way to scan company data to see whether it matches any of your defined rules. Currently, Microsoft Exchange Server and Exchange Online provide this service for email in transit, while Microsoft SharePoint and SharePoint Online provide this service for content stored in document libraries.

The ability to specify what happens when data matches a rule, including whether employees can bypass enforcement. For example, in Microsoft SharePoint and SharePoint Online, the Microsoft data loss prevention system lets you warn your employees that shared data includes sensitive info, and to share it anyway (with an optional audit log entry).

Unfortunately, data loss prevention systems have their own problems. For example, the less detailed the rule set, the more false positives are created, leading employees to believe that the rules slow down their work and need to be bypassed in order to remain productive, potentially leading to data being incorrectly blocked or improperly released. Another major problem is that data loss prevention systems must be widely implemented to be effective. For example, if your company uses a data loss prevention system for email, but not for file shares or document storage, you might find that your data leaks through the unprotected channels. But perhaps the biggest problem with data loss prevention systems is that it provides a jarring experience that interrupts the employees’ natural workflow by stopping some operations (such as sending a message with an attachment that the system tags as sensitive) while allowing others, often according to subtle rules that the employee doesn’t see and can’t understand.

Using information rights management systems

To help address the potential data loss prevention system problems, companies developed information rights management (also known as IRM) systems. Information rights management systems embed protection directly into documents, so that when an employee creates a document, he or she determines what kind of protection to apply. For example, an employee can choose to stop the document from being forwarded, printed, shared outside of the organization, and so on.

After the type of protection is set, the creating app encrypts the document so that only authorized people can open it, and even then, only in compatible apps. After an employee opens the document, the app becomes responsible for enforcing the specified protections. Because protection travels with the document, if an authorized person sends it to an unauthorized person, the unauthorized person won’t be able to read or change it. However, for this to work effectively information rights management systems require you to deploy and set up both a server and client environment. And, because only compatible clients can work with protected documents, an employees’ work might be unexpectedly interrupted if he or she attempts to use a non-compatible app.

And what about when an employee leaves the company or unenrolls a device?

Finally, there’s the risk of data leaking from your company when an employee leaves or unenrolls a device. Previously, you would simply erase all of the corporate data from the device, along with any other personal data on the device.

Benefits of WIP

Obvious separation between personal and corporate data, without requiring employees to switch environments or apps.

Additional data protection for existing line-of-business apps without a need to update the apps.

Ability to wipe corporate data from Intune MDM enrolled devices while leaving personal data alone.

Use of audit reports for tracking issues and remedial actions.

Integration with your existing management system (Microsoft Intune, Microsoft Endpoint Configuration Manager, or your current mobile device management (MDM) system) to configure, deploy, and manage WIP for your company.

Why use WIP?

WIP is the mobile application management (MAM) mechanism on Windows 10. WIP gives you a new way to manage data policy enforcement for apps and documents on Windows 10 desktop operating systems, along with the ability to remove access to enterprise data from both enterprise and personal devices (after enrollment in an enterprise management solution, like Intune).

Change the way you think about data policy enforcement. As an enterprise admin, you need to maintain compliance in your data policy and data access. WIP helps protect enterprise on both corporate and employee-owned devices, even when the employee isn’t using the device. When employees create content on an enterprise-protected device, they can choose to save it as a work document. If it’s a work document, it becomes locally-maintained as enterprise data.

Manage your enterprise documents, apps, and encryption modes.

Copying or downloading enterprise data. When an employee or an app downloads content from a location like SharePoint, a network share, or an enterprise web location, while using a WIP-protected device, WIP encrypts the data on the device.

Using protected apps. Managed apps (apps that you’ve included on the Protected apps list in your WIP policy) are allowed to access your enterprise data and will interact differently when used with unallowed, non-enterprise aware, or personal-only apps. For example, if WIP management is set to Block, your employees can copy and paste from one protected app to another protected app, but not to personal apps. Imagine an HR person wants to copy a job description from a protected app to the internal career website, an enterprise-protected location, but makes a mistake and tries to paste into a personal app instead. The paste action fails and a notification pops up, saying that the app couldn’t paste because of a policy restriction. The HR person then correctly pastes to the career website without a problem.

Managed apps and restrictions. With WIP you can control which apps can access and use your enterprise data. After adding an app to your protected apps list, the app is trusted with enterprise data. All apps not on this list are stopped from accessing your enterprise data, depending on your WIP management-mode.

You don’t have to modify line-of-business apps that never touch personal data to list them as protected apps; just include them in the protected apps list.

Deciding your level of data access. WIP lets you block, allow overrides, or audit employees’ data sharing actions. Hiding overrides stops the action immediately. Allowing overrides lets the employee know there’s a risk, but lets him or her continue to share the data while recording and auditing the action. Silent just logs the action without stopping anything that the employee could’ve overridden while using that setting; collecting info that can help you to see patterns of inappropriate sharing so you can take educative action or find apps that should be added to your protected apps list. For info about how to collect your audit log files, see How to collect Windows Information Protection (WIP) audit event logs.

Data encryption at rest. WIP helps protect enterprise data on local files and on removable media.

Apps such as Microsoft Word work with WIP to help continue your data protection across local files and removable media. These apps are being referred to as, enterprise aware. For example, if an employee opens WIP-encrypted content from Word, edits the content, and then tries to save the edited version with a different name, Word automatically applies WIP to the new document.

Helping prevent accidental data disclosure to public spaces. WIP helps protect your enterprise data from being accidentally shared to public spaces, such as public cloud storage. For example, if Dropbox™ isn’t on your protected apps list, employees won’t be able to sync encrypted files to their personal cloud storage. Instead, if the employee stores the content to an app on your protected apps list, like Microsoft OneDrive for Business, the encrypted files can sync freely to the business cloud, while maintaining the encryption locally.

Helping prevent accidental data disclosure to removable media. WIP helps prevent enterprise data from leaking when it’s copied or transferred to removable media. For example, if an employee puts enterprise data on a Universal Serial Bus (USB) drive that also has personal data, the enterprise data remains encrypted while the personal data doesn’t.

Remove access to enterprise data from enterprise-protected devices. WIP gives admins the ability to revoke enterprise data from one or many MDM-enrolled devices, while leaving personal data alone. This is a benefit when an employee leaves your company, or in the case of a stolen device. After determining that the data access needs to be removed, you can use Microsoft Intune to unenroll the device so when it connects to the network, the user’s encryption key for the device is revoked and the enterprise data becomes unreadable.

For management of Surface devices it is recommended that you use the Current Branch of Microsoft Endpoint Configuration Manager.

Microsoft Endpoint Manager also allows you to revoke enterprise data. However, it does it by performing a factory reset of the device.

How WIP works

WIP helps address your everyday challenges in the enterprise. Including:

Helping to prevent enterprise data leaks, even on employee-owned devices that can’t be locked down.

Reducing employee frustrations because of restrictive data management policies on enterprise-owned devices.

Helping to maintain the ownership and control of your enterprise data.

Helping control the network and data access and data sharing for apps that aren’t enterprise aware

Enterprise scenarios

WIP currently addresses these enterprise scenarios:

You can encrypt enterprise data on employee-owned and corporate-owned devices.

You can remotely wipe enterprise data off managed computers, including employee-owned computers, without affecting the personal data.

You can protect specific apps that can access enterprise data that are clearly recognizable to employees. You can also stop non-protected apps from accessing enterprise data.

Your employees won’t have their work otherwise interrupted while switching between personal and enterprise apps while the enterprise policies are in place. Switching environments or signing in multiple times isn’t required.

WIP-protection modes

Enterprise data is automatically encrypted after it’s loaded on a device from an enterprise source or if an employee marks the data as corporate. Then, when the enterprise data is written to disk, WIP uses the Windows-provided Encrypting File System (EFS) to protect it and associate it with your enterprise identity.

Your WIP policy includes a list of trusted apps that are protected to access and process corporate data. This list of apps is implemented through the AppLocker functionality, controlling what apps are allowed to run and letting the Windows operating system know that the apps can edit corporate data. Apps included on this list don’t have to be modified to open corporate data because their presence on the list allows Windows to determine whether to grant them access. However, new for Windows 10, app developers can use a new set of application programming interfaces (APIs) to create enlightened apps that can use and edit both enterprise and personal data. A huge benefit to working with enlightened apps is that dual-use apps, like Microsoft Word, can be used with less concern about encrypting personal data by mistake because the APIs allow the app to determine whether data is owned by the enterprise or if it’s personally owned.

You can set your WIP policy to use 1 of 4 protection and management modes:

| Mode | Description |

|---|---|

| Block | WIP looks for inappropriate data sharing practices and stops the employee from completing the action. This can include sharing enterprise data to non-enterprise-protected apps in addition to sharing enterprise data between apps or attempting to share outside of your organization’s network. |

| Allow overrides | WIP looks for inappropriate data sharing, warning employees if they do something deemed potentially unsafe. However, this management mode lets the employee override the policy and share the data, logging the action to your audit log. |

| Silent | WIP runs silently, logging inappropriate data sharing, without stopping anything that would’ve been prompted for employee interaction while in Allow overrides mode. Unallowed actions, like apps inappropriately trying to access a network resource or WIP-protected data, are still stopped. |

| Off | WIP is turned off and doesn’t help to protect or audit your data. After you turn off WIP, an attempt is made to decrypt any WIP-tagged files on the locally attached drives. Be aware that your previous decryption and policy info isn’t automatically reapplied if you turn WIP protection back on. |

Turn off WIP

You can turn off all Windows Information Protection and restrictions, decrypting all devices managed by WIP and reverting to where you were pre-WIP, with no data loss. However, this isn’t recommended. If you choose to turn WIP off, you can always turn it back on, but your decryption and policy info won’t be automatically reapplied.

Next steps

After deciding to use WIP in your enterprise, you need to:

Help to make this topic better by providing us with edits, additions, and feedback. For info about how to contribute to this topic, see Editing Windows IT professional documentation.