Windows credentials editor что это

Windows Credentials Editor v1.3beta (32-bit) (c) 2010, 2011, 2012 Amplia Security, Hernan Ochoa written by: hernan@ampliasecurity.com http://www.ampliasecurity.com

Windows Credentials Editor (WCE) v1.3beta allows you to

Windows Credentials Editor supports Windows XP, 2003, Vista, 7 and 2008.

This tool requires administrator privileges to dump and add/delete/change NTLM credentials, and to dump cleartext passwords stored by the Windows Digest Authentication security package.

Kerberos tickets can be obtained as a normal user although administrator privileges might be required to obtain session keys depending on the system’s configuration.

Please remember this is an attack and post-exploitation tool.

Windows Credentials Editor provides the following options:

Current Logon Session LUID: 00064081h Logon Sessions Found: 8 WIN-REK2HG6EBIS\auser:NTLM LUID:0006409Fh WIN-REK2HG6EBIS\auser:NTLM LUID:00064081h NT AUTHORITY\ANONYMOUS LOGON:NTLM LUID:00019137h NT AUTHORITY\IUSR:Negotiate LUID:000003E3h NT AUTHORITY\LOCAL SERVICE:Negotiate LUID:000003E5h WORKGROUP\WIN-REK2HG6EBIS$:Negotiate LUID:000003E4h :NTLM LUID:0000916Ah WORKGROUP\WIN-REK2HG6EBIS$:NTLM LUID:000003E7h

Changing NTLM credentials of current logon session (00064081h) to: Username: auser domain: admin LMHash: 99999999999999999999999999999999 NTHash: 99999999999999999999999999999999 NTLM credentials successfully changed!

Changing NTLM credentials of logon session 000003E5h to: Username: auser domain: admin LMHash: 99999999999999999999999999999999 NTHash: 99999999999999999999999999999999 NTLM credentials successfully changed!

Диспетчер учетных данных в Windows 7. (Credential Manager)

Диспетчер учетных данных (Credential Manager) — предназначен для хранения и управления учетных данных пользователей. Данный механизм позволяет автоматически выполнять вход на компьютер, сайт, почту и тд. Данные хранятся в так называемых хранилищах Windows локальная папка на компьютере в зашифрованном виде.

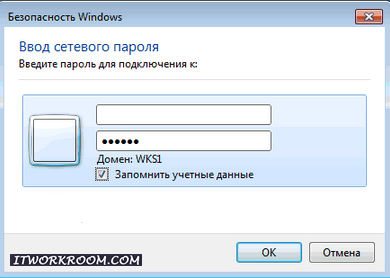

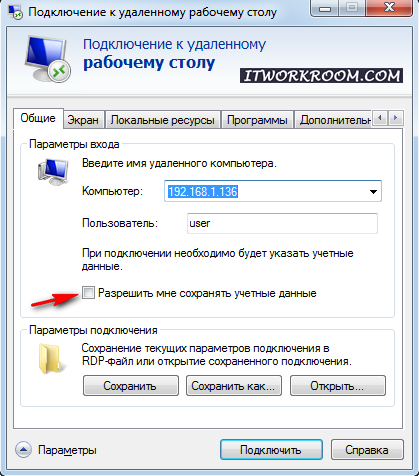

Например, вы подключаетесь к принтеру по локальной сети к другому компьютеру, выставляя галочку «запомнить учетные данные»:

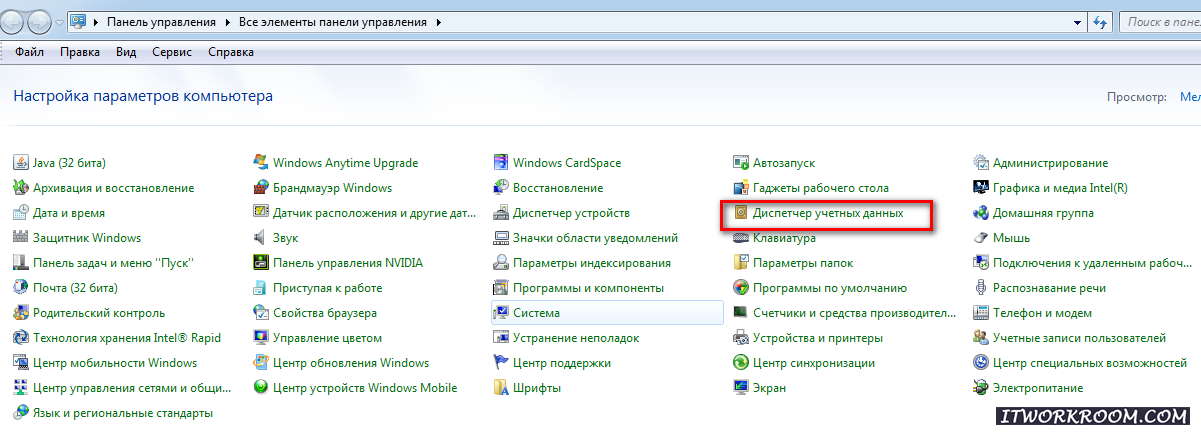

Чтобы запустить «Диспетчер учетных данных (Credential Manager)» необходимо перейти в «панель управления»:

Учетные данные Windows (Windows Credentials) — это имена и пароли, которые используются для доступа к общим сетевым папкам, веб-сайтам, применяющим интегрированную аутентификацию Windows (Windows Integrated Authentication), а также при подключении к удаленному рабочему столу;

Учетные данные на основе сертификатов (Certificate-Based Credentials) — предназначены для аутентификации с помощью смарт-карт;

Общие учетные данные (Generic Credentials) — используются сторонними приложениями, для которых требуется отдельная авторизация с учетными данными, отличными от тех, что применяются для входа в систему.

Развернув одну из учетных записей можно её редактировать.

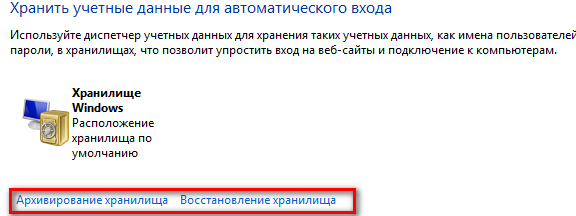

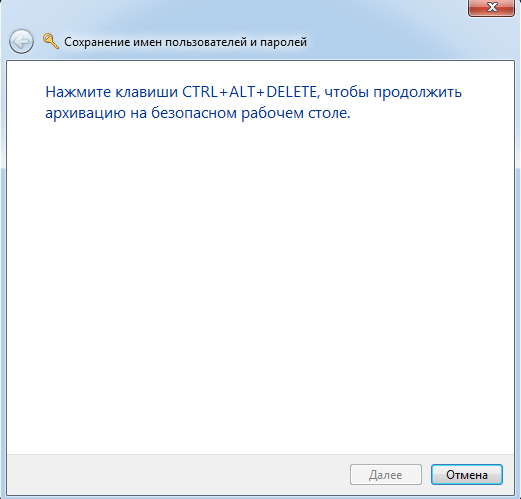

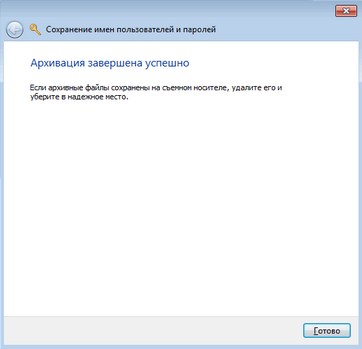

В Диспетчере учетных данных (Credential Manager), есть возможность архивирования хранилища и его восстановление, например для переноса на другой компьютер или повреждения хранилища.

Для запуска мастера архивирования нажмем соответствующую ссылку:

Указываем где будем сохранять архив:

Идем далее по мастеру, мастер потребует введения пароля к архиву, в безопасном режиме с нажатием блокировки, нужно будет нажать сочетание клавиш:

Эффективное получение хеша паролей в Windows. Часть 5

В logon-сессиях Windows сохраняет информацию о любых успешных входах в систему. Информация включает в себя имя пользователя, имя рабочей группы или домена, а также LM/NT-хеши паролей.

Logon-сессии

В logon-сессиях Windows сохраняет информацию о любых успешных входах в систему. Информация включает в себя имя пользователя, имя рабочей группы или домена, а также LM/NT-хеши паролей.

Ниже представлена модель входа и аутентификации в Windows NT:

Модель входа и аутентификации в Windows NT

Аналогичные данные сохраняются и для процессов, “запускаемых от имени…” (Run As) и служб, выполняющихся в контексте определенного пользователя. Пароли служб сохраняются в незашифрованном виде, и могут быть получены из секретов LSA.

Тем не менее, при аутентификации по сети (например, по протоколам SMB или HTTP) logon-сессии сохраняться не будут, поскольку NT/LM-хеши в действительности не передаются на сервер ¬– для аутентификации используется механизм типа “запрос-ответ”.

Система хранит в памяти конфиденциальную информацию пользователей для того, чтобы использовать технологию единого доступа (Single Sign-On (SSO)). Технология SSO широко применяется в сетях Windows, и в особенности внутри доменов. SSO позволяет пользователю единожды аутентифицироваться в системе и получить доступ к разделяемым ресурсам, (принтеры, HTTP-прокси и.т.п.) без необходимости повторного ввода своих учетных данных: Windows воспользуется хранимой в памяти информацией (имя пользователя, домен/рабочая группа, хеши паролей) и прозрачно для пользователя аутентифицирует его.

Механизм SSO функционирует благодаря тому, что сегодня практически все сервисы Windows (исключением является подключение по RDP) наряду с аутентификацией по паролю поддерживают аутентификацию по NT/LM-хешам.

Получение logon-сессий

Logon-сессии можно получить, при условии, что у вас есть доступ к командной строке с административными правами. Существует два метода получения logon-сессий: внедрение кода в процесс lsass.exe и чтение памяти LSASS.

Следующие утилиты помогают слить logon-сессии: msvctl от TrueCrypt идеально подходит для 32-битных Windows XP/2003. Последняя версия gsecdump сольет logon-сессии в независимости от версии и архитектуры Windows. Из недавних разработок TrueSec стоит также отметить lslsass: утилита была спроектирована специально для систем Windows Vista и выше. Lslsass безупречно работает как на 32-x, так и на 64-x разрядных системах.

Самые известные утилиты для управления logon-сессиями Windows – это Windows Credentials Editor (WCE) и ее предшественница Pass-the-Hash Toolkit (PTK). Обе утилиты представляют собой результат плодотворной работы основателя компании Amplia Security Хернана Очоа (Hernan Ochoa).

Из двух утилит я по ряду причин предпочитаю WCE: во-первых, WCE – это самостоятельный EXE-файл; во-вторых, WCE безопаснее, поскольку не приводит к падению процесса LSASS при чтении памяти; и в-третьих, утилита работает на всех версиях и архитектурах Windows.

Специально для целей статьи я установил Windows Server 2003 Service Pack 2 со всеми обновлениями (NetBIOS-имя w2k3r2), и произвел следующие действия:

Утилита lslsass была намеренно исключена из эксперимента, так как она работает только на системах Windows Vista и выше.

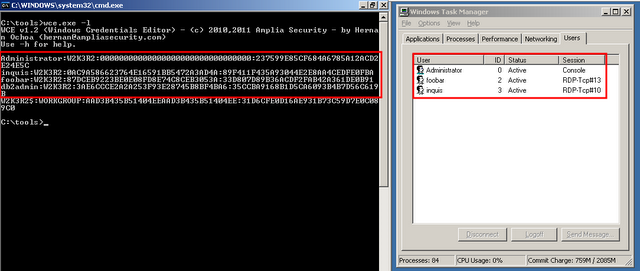

Все тестируемые утилиты удачно слили logon-сессии. Ниже показан результат работы Windows Credential Editor:

Мы получили имя пользователя, имя домена/рабочей группы и LM/NT-хеши. Результаты тестируемых утилит и утилит для получения хеша из SAM очень похожи, за исключением того, что тестируемые утилиты могут отобразить учетные данные не только локальных, но и доменных пользователей тоже.

Следующий скриншот также подтверждает удачность атаки:

Получение logon-сессий с помощью Windows Credential Editor (WCE) на Windows Server 2003 R2

(Administrator имеет доступ к консоли, два пользователя подключены удаленно по RDP и один процесс выполняется в контексте локального пользователя)

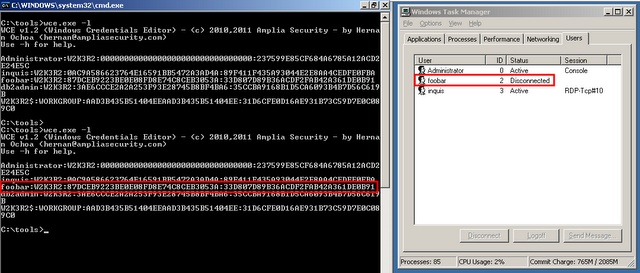

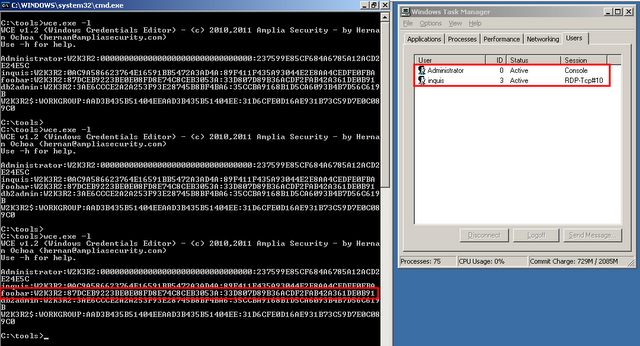

Во время проведения эксперимента я понял, что независимо от того, как именно завершаются сессии, logon-сессии все равно остаются в памяти. Например, неважно как вы закроете RDP-соединение: нажмёте X в левом верхнем углу RDP-клиента или выйдете из системы через меню “ПУСК” – logon-сессия все равно останется в памяти. Подобные вещи происходят и в Windows Server 2008 R2 Enterprise Service Pack 1. В системах Windows Vista и выше logon-сессии стираются из памяти спустя пару минут после выхода пользователя из системы.

Вышеописанное поведение продемонстрировано на следующем скриншоте:

Получение logon-сессии после отключения от RDP пользователя foobar: его logon-сессия осталась в памяти

Получение logon-сессии после принудительного отключения от RDP пользователя foobar: его logon-сессия осталась в памяти

Logon-сессия db2admin также осталась в памяти, несмотря на то, что соответствующий сервис был остановлен.

Какие угрозы влечет за собой получение logon-сессии

Ситуация сейчас такая же, как и при получении секретов LSA и информации из кэшированных входов в домен: вы получили права Local System на системе, входящей в один или несколько доменов, и вы хотите взять под контроль весь домен (домены). Никакой информации об учетных данных доменных пользователей из секретов LSA и из кэша вам узнать не удалось.

Тогда попробуйте слить logon-сессии. Если вам удастся получить logon-сессию доменного администратора, то вы победили: осталось только использовать полученную logon-сессию, чтобы выдать себя за администратора и получить доступ к командной строке. Такая атака также известна, как “pass-the-hash” (“передача хеша”) или кража logon-сессии.

В командной строке наберите следующее:

В новом открывшемся окне командной строки подключитесь по SMB (например, с помощью утилиты PsExec компании Sysinternals) к корневому контроллеру домена. Система, скорее всего, успешно аутентифицирует вас как администратора домена, потому что, по сути, вы предоставили учетные данные именно этого пользователя.

Если же logon-сессии администратора домена на захваченной вами системе нет, то проверьте (с помощью утилиты keimpx), на какие еще системы в домене пользователь может войти. Есть вероятность, что новые захваченные системы содержат необходимую вам информацию об учетных данных администратора домена, и поэтому, повторяя те же самые действия, вам, возможно, удастся захватить контроллер домена.

Помимо WCE есть и другие утилиты, способные провести атаку передачи хеша: например, msvctl и RunhAsh от TrueSec. Все новые утилиты я добавил в таблицу. Буду рад вашим отзывам и предложениям!

Получение учетных данных: Windows Credential Manager

В этой статье рассказывается о получении учетных данных из Windows Credential Manager, приводятся различные методы, которые могут быть использованы как во внутреннем, так и во внешнем пентестинге.

Знакомство с Credential Manager

Credential Manager (диспетчер учетных данных) был представлен впервые на Windows 7. Он похож на цифровое хранилище для хранения всех учетных данных пользователя в безопасности. Они расположены в папке учетных данных, которую можно найти здесь – %Systemdrive%\Users\ \AppData\Local\Microsoft\Credentials, и именно к этой папке обращается Credential Manager. Он также позволяет добавлять, редактировать, удалять, создавать резервные копии и даже восстанавливать пароли.

Учетные данные, сохраненные в Credential Manager, бывают двух типов:

Приложения, запущенные Windows и хранящие учетные данные пользователя, будут автоматически отображены в Credential Manager. Даже когда пользователь обновляет их, изменения моментально вносятся в диспетчер учетных данных.

Получение доступа к Credential Manager

Для получения доступа к диспетчеру учетных данных, пользователь может просто найти его в меню Пуск или открыть программу с помощью следующих двух методов:

При имеющемся подключении к другой системе в сети можно использовать любой из способов, приведенных ниже.

При подключении, когда пользователь вводит пароль и сохраняет его для последующего использования, его учетные данные сохраняются в диспетчере учетных данных.

Независимо от веб-сайта и его политик безопасности, когда человек сохраняет пароль в Edge или любом другом приложении, таком как Skype или Outlook, эти данные также заносятся и в Credential Manager. Например, пользователь сохранил пароль от Gmail, как показано на рисунке ниже:

Теперь пользователь может убедиться в том, что пароль был действительно сохранен.

Пользователь получает доступ к Credential Manager, используя любой уже упомянутый метод. Он обнаруживает, что на вкладке учетные данные Windows хранятся все системные и сетевые пароли.

А на вкладке веб-учетные данные будут показаны пароли приложений и сохраненные в Еdge.

Metasploit

Все эти учетные данные могут быть получены с помощью простых методов. Как только был установлен сеанс Metasploit, все, что нужно сделать, это загрузить Mimikatz и запустить его. Mimikatz — это удивительный инструмент для получения учетных данных.

Чтобы запустить его удаленно с помощью сеанса Metasploit, следует использовать следующую команду:

Как только Mimikatz выполнит свою работу, пользователь получит учетные данные, сохраненные в Credential Manager, как показано на рисунке выше.

Empire

Аналогичным образом, с помощью Empire, пользователь может получить учетные данные путем загрузки Lazagne.exe непосредственно в целевую систему, а затем нужно манипулировать этой утилитой. LaZange – это один из самых популярных инструментов для получения учетных данных.

Нужно использовать следующие команды для сброса учетных данных с помощью этого метода:

После выполнения команд пользователь может увидеть, что пароли были получены, как показано на рисунке ниже:

CredentialsFileView

Следующий метод заключается в использовании стороннего инструмента – CredentialsFileView. Эта утилита очень эффективна, когда речь заходит о пентестинге. Чтобы использовать данный инструмент, следует просто скачать и запустить его. После запуска он запросит у пользователя пароль Windows.

Как только человек введет пароль, инструмент предоставит ему все необходимые учетные данные, как показано на рисунке ниже:

Windows PowerShell

Этот метод получения паролей может оказаться полезным как во внутреннем, так и во внешнем пентестинге. Во время него пользователь запускает скрипт в Windows PowerShell, его можно найти, перейдя по ссылке. Как только человек откроет скрипт, он получит все веб-учетные данные, как показано на картинке ниже:

Пользователь может применить PowerShell удаленно для получения учетных данных с помощью Metasploit. Это очень просто, так как всего лишь необходимо выполнить комбинацию следующих команд после завершения сеанса:

И с помощью команд PowerShell пользователь и получит нужные ему учетные данные.

Митигирование

Ниже приведены меры, которые могут быть использованы для обеспечения безопасности паролей пользователя:

Важно! Информация исключительно в учебных целях. Пожалуйста, соблюдайте законодательство и не применяйте данную информацию в незаконных целях.

Управляем учетными данными с помощью Credential Manager

О функциях резервного копирования, восстановления, удаления и изменения учетных данных

В операционных системах Windows 7 и Windows 8.x диспетчер учетных данных Credential Manager предоставляет весьма полезные функции резервного копирования, восстановления, удаления и изменения учетных данных для повседневно используемых учетных записей. Credential Manager находится на панели управления Windows. Для доступа к нему откройте панель управления и наберите в строке поиска Credential Manager. Затем выберите тип учетных данных, которыми нужно управлять, для Интернета или Windows.

Управление учетными данными Windows

Для управления учетными данными Windows выберите один из элементов в списке и разверните его. Отсюда можно изменить или удалить элемент (см. экран).

Если выбрать команду Edit («Редактировать»), можно изменить имя пользователя и пароль.

Помните, что Credential Manager зависит от работы компьютера, поэтому обязательно воспользуйтесь функцией резервного копирования, чтобы сохранить текущие учетные данные в случае отказа устройства. Просто выберите соответствующую команду и укажите место для хранения резервной копии. После того как резервное копирование будет завершено, сохраните файл в надежном месте. Процедура восстановления также довольно проста: выберите команду Restore и укажите сохраненный ранее файл.

Управление учетными данными для Интернета

Credential Manager обеспечивает хранение учетных данных для Интернета. Каждый раз, когда вы посещаете тот или иной веб-сайт и создаете имя пользователи и пароль, эта информация сохраняется в хранилище Windows. В браузере IE11 эти учетные данные синхронизируются с Windows 8.x и Windows Phone 8.1, что обеспечивает безупречную работу с браузером на всех компьютерах и устройствах.

Учетные данные для Интернета можно изменять и удалять, но с помощью Credential Manager можно увидеть и забытый пароль веб-сайта. Чтобы просмотреть пароль для определенного веб-сайта, найдите его в списке учетных данных для Интернета, разверните элемент и щелкните пункт Show («Показать») рядом с полем пароля. Будет создан запрос пароля Windows для проверки прав доступа, а затем пароль отображается непосредственно на экране Web Credentials.

Другой вариант: IE11 предоставляет доступ только к функции удаления учетных данных веб-сайта, но не позволяет увидеть забытые пароли. В этом случае, чтобы посмотреть пароль, необходимо использовать Credential Manager на панели управления.

Для доступа к учетным данным для Интернета в интерфейсе пользователя Windows 8.x браузера IE11 выполните прокрутку право, нажмите чудо-кнопку «Параметры», а затем выберите Accounts («Учетные записи»).

Поделитесь материалом с коллегами и друзьями